Bezpečnost dat v informačních systémech

1. Úvod do bezpečnosti informačních technologií

Společnost založená na znalostech, která využívá moderní informační technologie (IT) v každodenním životě, je a bude stále více ohrožena úmyslným či neúmyslným zneužitím těchto technologií. Současně ale vhodné využití informačních technologií nabízí velký potenciál pro ochranu společnosti před různými typy hrozeb, včetně terorismu. Předmětem mého výzkumného záměru jsou proto informační technologie z hlediska bezpečnosti. Jedná se zejména o systematické rozvíjení konceptu „návrhu pro bezpečnost“ (design for security) v oblasti informačních technologií (tj. vývoj IT s ohledem na jejich spolehlivost a bezpečnost) a možnosti využití informačních technologií pro posílení bezpečnosti společnosti a vytváření nových přístupů k analýze, monitorování a předvídání potenciálně nebezpečných aktivit.

Zatímco dříve patřila bezpečnost spíše k upozaděným složkám systému, dnes se jedná o alfu a omegu informačních systémů. V současnosti se dynamicky vyvíjejí jednak způsoby obrany a útoků, identifikují se původy hrozeb kyberteroristických útoků, analyzují se množství škodlivých kódů, diferencují se způsoby na zajišťování webové bezpečnosti, shrnují se pozitiva i negativa a společnost se zaměřuje na problematiku ztráty elektronických dat více než kdykoliv předtím. Navíc stále více na významu nabývá problematika škodlivých kódů v informačních sítích, problematika Web 2.0, služeb a fungování moderních webových aplikací, které přinášejí naprosto novou zkušenost s různými formami útoku. Stejně tak otázka virtualizace dnes hýbe světem, proto bezpečnost dat v informačních systémech nezůstává jenom otázkou pracovníků v ICT, ale rovněž se stává vysoce řešenou prioritou ve vysokém managementu, sociologů a rovněž i informační vědců.

2. Problém ochrany dat v informačních systémech

Pod pojmem bezpečnost rozumíme obvykle ochranu odpovídajících informačních systémů a informací, které jsou v nich uchovávány, zpracovány a přenášeny. Pojem bezpečnost IT zahrnuje takové pojmy, jakými jsou bezpečnost informačních systémů, ochrana informačních systémů, ochrana informací, ochrana informačních technologií. [1] Všechny tyto pojmy mají svůj nezanedbatelný význam při popisu a diskuzi o bezpečnosti a ochraně informačních systémů a informací uložených, zpracovávaných a přenášených v takovýchto systémech. Pojem bezpečnost IT ale budeme používat jako obecný pojem, který může reprezentovat kterýkoli z ostatních uvedených pojmů. Z tohoto hlediska se příspěvek zaměřuje zejména na problematiku přístupu k logické vrstvě ochrany dat.

Autentizace uživatelů, o které pojednává tento příspěvek, je klíčovým prvkem zabezpečeného přístupu do informačních systémů. Tento příspěvek se zabývá konceptem autentizace, neboť se jedná o hlavní kontrolní složku logického přístupu k datům v informačních systémech. [2] Autentizace se zde řeší proto, poněvadž představuje nejčastější hrozbu útoků na tyto bezpečnostní mechanismy a v současnosti je stále více oblíbenou součástí mnoha portálů a webových aplikací. [3] Dále je příspěvek zaměřen na analýzu jednotlivých metod autentizace uživatelů. Jedním z dílčích cílů je seznámení uživatelů se základními nejběžnějšími používanými autentizačními metodami v informačních systémech, a to především z pohledu jejich fungování a vlivu na bezpečnost. Popsány jsou tři metody autentizace pomocí hesel, autentizačních tokenů a biometrik. Jádrem bude přehled autentizačních metod a jejich porovnání.

2.1 Proč data chránit?

Jak informační technologie byla aplikována na moderní organizace, stalo se mnohem snazší shromažďovat, ukládat, manipulovat a šířit informace. Rozvoj informatiky v posledních letech přinesl potřebu shromáždění velkého množství dat v informačních systémech a databázích. S příchodem tzv. „Informační společnosti“ závislé na informačně-komunikačních technologiích a zejména na IT infrastruktuře, se rozvinula nová možnost destabilizace informačních systémů, hrozba kybernetických útoků. [4] Dnes pomocí informačních systémů je možné odstavit jakoukoli síť, narušit vojenskou operaci, ideologicky či myšlenkově propojit lidi kdekoliv ve světě pomocí jakéhokoliv elektronického zařízení. S ohledem na zavádění nových moderních informačních technologií v současných společnostech je zajímavé poznamenat, že v roce 2009 Koncil národní americké rady pro výzkum [5] zdůrazňuje naléhavost mezinárodní potřeby ochrany dat uložených, zpracovávaných a distribuovaných v informačních systémech. Tato data se musí ochránit před neidentifikovanými závažnými hrozbami. V případě informačních systémů musí jít o opatření směřující k zajištění trvalé dostupnosti nabízených služeb, k řízení přístupu k datům na základě přístupových práv a ochraně přenášených dat.

3. Problematika ochrany logického přístupu k datům

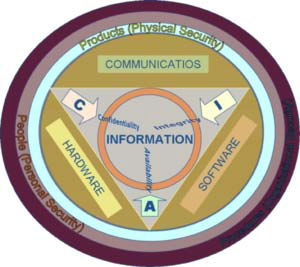

Většina informačních systémů využívá přístup pro uchovávání a přístup k datům. Zabezpečení dat je množina pravidel a mechanismů pro zajištění důvěrnosti, integrity a dostupnosti dat, která je spojena se snahou bránit data zvenčí. Zabezpečení dat se skládá ze tří úrovní [6]: fyzické (úroveň hardwaru, zálohování dat), logické (softwarové metody pro autentifikaci/autorizaci) a organizační (doplňková snaha o ochranu systému). V této části bych ráda uvedla a srovnala bezpečnostní koncept autentizace a srovnala jednotlivé typy autentizačních metod, které spadají do logické vrstvy bezpečnosti. Této problematice se budeme věnovat do hloubky, protože tvoří kontrolní část zabezpečení celého systému. Fyzickou ani organizační úrovní zabezpečení dat se nyní zabývat nebudeme.

Federální řízení informační bezpečnosti Zákon z roku 2002 [7] vymezuje 3 cíle pro zabezpečení informací a informačních systémů a zároveň zdůrazňuje, že je nezbytné zajištění těchto podmínek pro logické vrstvy bezpečnosti:

- zajištění důvěrnosti dat (secrecy)

- ochrana integrity dat (integrity)

- zajištění dostupnosti dat (availibility)[8]

1. podmínka - zajištění důvěrnosti dat znamená, že každá operace s daty nese s sebou určitou míru utajení. První podmínka bezpečnosti informačního systému zajištění důvěrnosti dat znamená, že se snažíme zajistit, aby jakýkoliv neautorizovaný subjekt nemohl vniknout do systému. V tomto smyslu ochrana důvěrnosti dat znamená, že systém zajišťuje oprávnění konkrétní osoby k přístupu do informačního systému a především ochranu před neoprávněným vniknutím do systému.

2. podmínka - ochrana integrity dat odráží přesnost a spolehlivost informačního systému, logickou úplnost hardware a software, které implementuje ochranné mechanismy a přispívá k zabránění neautorizované přístupu nebo nepatřičné modifikaci dat. V případě informačního systému ochrana integrity dat zabraňuje v modifikování stavu na účtu a zabraňuje tak proniknutí jiným než autorizovaným subjektům.

3. podmínka – zajištění dostupnosti dat – zajišťuje včasný přístup ke spolehlivým údajům (nebo službám informačního systému) a znamená, že autorizovaným uživatelům nebude odmítnut přístup a že systém nebude zabraňovat zpracovávat příkazy autorizovaných subjektů. Slouží tedy k zachování kontinuity dat.

Obr.1 Informační zabezpečení (zdroj)

3.1 Identifikace, autentizace a řízení přístupu

Ochrana logického přístupu k datům je založena tom, aby do systému neměl přístup uživatel, který k tomu nemá dostatečná přístupová práva. Pro tento účel musíme tedy dostatečně ověřit identitu uživatele. Systém tedy potřebuje důkaz, že se jedná o tu osobu, která se za ni prohlašuje. Před vlastní autentizací uživatele musí proběhnout identifikace, v níž uživatel potvrdí, že je skutečně tím, za koho se vydává.

V praxi je potřeba rozlišovat dva pojmy – autorizaci a autentizaci, které jsou nesprávně považovány za synonyma. Autorizace je proces, při němž se ověřují (server či jiná entita) dostatečná práva pro přístup do určité oblasti pro vykonání akce. Dalším problémem je autentizace dat, které jsou ochranou jejich integrity, která spočívá v tom, že zabráníme neautorizované nebo nepatřičné modifikaci dat jiným než autorizovaným subjektům. A tedy tím zabráníme např. modifikaci stavu na účtech jiným než autorizovaným subjektům.

Abychom se v celé problematice orientovali, musíme si tedy ujasnit základní pojmy. Autentizace tedy znamená ověřování pravosti identity (kdo je to). Autorizace znamená oprávnění pro určitou činnost (co může). Je důležité zde zmínit, že autentizace je základním předpokladem autorizace. To znamená, že v prvé řadě nás musí systém rozeznat od ostatních subjektů, a pak nám přidělí určitá práva. (tedy oprávnění pro určitou činnost).

Při výběru autentizace musíme mít na paměti důležité autentizační metody. Na bezpečnost systému to má obrovský vliv, neboť časová prodleva, či není-li určitá metoda dostatečně rychlá, způsobuje obrovské komplikace a dochází tak k falešným přijetím či neoprávněným odmítnutím v systému. Vedle autentizace a autorizace existuje mnoho dalších metod, jak zajistit bezpečnost IS. Např. fyzické přístupy k nosičům dat, zálohování, pořizování dalších kopií, obnovy ze záloh, auditní záznamy atd. Avšak jednoznačná autentizace a autorizace uživatele musí předcházet všem dalším aktivitám uživatele v informačním systému a musí zajistit ochranu důvěrnosti a integritu autentizační informace. [9]

4. Autentizace uživatelů v informačních systémech

Autentizace ověřuje identitu objektu porovnáním jednoho nebo více faktorů s databází platných identit (jinými slovy, uživatel účtu, entity). Schopnost subjektu a systému zachovat mlčenlivost o ověřování faktoru pro identity, přímo odráží úroveň bezpečnosti tohoto systému.“Identifikace a autentizace jsou vždy společně jako jeden dvěma kroky procesu. Poskytování identity je první krok a poskytování autentizačních faktorů vede ke kroku druhému. Bez obou si objekt nemůže získat přístup k systému - ani jeden prvek sám o sobě není užitečný.“ [10]. Musíme si vybrat vhodnou autentizační metodu, která slouží jako ochrana před falšováním identity. Především to musí být metoda dostatečně rychlá, která nezpůsobuje množství komplikací. Dále je nutné si vybrat metodu dostatečně spolehlivou, aby nedošlo k falešným přijetím či neoprávněným odmítnutím [11]. Musí jít o metodu dostatečně důvěryhodnou, kde se daří riziko odmítnutých operací výrazně eliminovat a čtvrtou podmínkou je to, že není možné měnit zadání a výstupy autentizace. Optimální autentizace je závislá na těchto čtyřech možnostech, ale v praxi se používá i kombinace dvou nebo tří autentizačních způsobů. Díky správně nastaveným autentizačním požadavkům eliminujeme výrazně množství útoků na autentizační protokoly.

4.1 Kryptografické systémy

Je důležité říct, že většina principů zabezpečené autentizace uživatele funguje na potřebě šifrování dat. Všichni, kdo používají nové technologie, zmiňují šifrování jako nezbytnou potřebu transparentních mechanismů pro uživatele. Proto je možné tvrdit, že šifrování dat v pohybu (data-in-motion), a tedy i šifrování obecně je rozšířené.

Kryptografie v informačních systémech se používá jako nástroj ochrany dat ve všech etapách jejich zpracování. Logická obdoba trezoru, ve kterém jsou uloženy cenné informace. Trezor však poskytuje ochranu proto, že je fyzicky odolný, zatímco šifrovaní činí určitými algoritmy změny z čitelné informace na nečitelnou.

5. Základní rozdělení autentizačních metod

Autentizační metoda vyjadřuje to, co od uživatele potřebujeme získat, čím se uživatel musí prokázat pro ověření identity. [12] Jedním z dále popisovaných způsobů je zvolení si metody silné autentizace, která výrazně přispěje do ochrany dat běžných uživatelů. Autentizace uživatelů v informačních systémech informuje o kvalitě nasazení autentizační metody a je vnímána jako nejdůležitější, nejfrekventovanější a nejpoužívanější autentizační metoda obecně a je významným měřítkem kvality bezpečnostního nasazení systému.

Bez kvalitního nasazení jakékoliv autentizační metody postrádá smysl další technika ochrany dat – a tou je šifrování neboli metoda postavená na kryptosystémech. Tato technika je jednou (mimo jiných) z nejvýznamnějších a nejpoužívanějších technik současnosti

5.1 Autentizace pomocí hesel

Je nejrozšířenější a nejvyužívanější autentizační technikou, při níž uživatel zadává své přihlašovací jméno v kombinaci s heslem. V prvé řadě je potřeba říct, že použití hesel funguje na principech kryptografie a jejich ukládání v šifrované podobě. Dalším faktorem, kterým dosáhneme alespoň optimální míry zabezpečení, je nastavit určitou kvalitu hesla. Pro kvalitu je rozhodující počet znaků abecedy a délka hesla. Uživatel předkládá systému heslo, které je řetězcem znaků společně se svou identifikací (loginem). Tato metoda zabezpečení je používána ve velkém množství aplikací. Doporučovaným způsobem pro zvyšování bezpečnosti hesla je obměňování základní množiny znaků a jejich kombinací.

Hesla dělíme na statická, jednorázová a dynamická. Jsou častými prostředky identifikace na základě znalostí osobních identifikačních čísel nebo kódů. Dynamická hesla jsou vždy jiná, ale lze je odvodit z nějakého typu znalosti. [13] Dynamická hesla částečně odstraňují nedostatky klasických statických hesel. Při každém přihlášení se heslo podle předem stanoveného algoritmu mění a nemůže být znovu použito v původní podobě. Jednorázová hesla (one-time pasword - OTP) jsou hesla platná pouze pro jeden login nebo jednu transakci. Jednorázová hesla zabraňují řadě nedostatků, které jsou spojeny s tradičními (statickými) hesly. Největší výhodou jednorázových hesel je, že nejsou náchylná k útokům pomocí přehrání tzv.replay útokům, jsou vhodná všude tam, kde se budeme přihlašovat do nezabezpečeného počítače.

5.2 Autentizace pomocí tokenů

Autentizační token je zařízení, pomocí kterého se může uživatel přihlásit do systému – podmínkou je, že uživatel jej musí mít v okamžiku přihlášení u sebe. Tokeny mají více forem – nejběžnější jsou čipové a paměťové karty, USB tokeny a autentizační kalkulátory. Minimální funkcí všech tokenů je možnost uložení citlivých údajů, některá sofistikovaná zařízení obsazená kryptoprocesorem jsou schopna provádět kryptografické výpočty. Tokeny nabízejí obecně bezpečnější a efektivnější metodu autentizace, než hesla a společně s biometrikami jsou považovány za silné autentizační metodyJedním z příkladů takovýchto typů tokenů jsou tzv. paměťové tokeny, které uchovávají informace. Jedná se o speciální čtecí/zapisovací zařízení umožňující kontrolovat psaní a čtení dat z a do tokenu. Nejběžnějším typem paměťových tokenů je magnetická karta s tenkým proužkem magnetického materiálu, umístěná na povrchu karty např. (na zadní straně kreditní karty). Společné použití paměťové tokeny pro přihlášení do počítačových systémů je bankomat (ATM) karty. Toto používá kombinace něčeho, co uživatel vlastní (kartu), s něčím, co uživatel zná (PIN).

5.3. Autentizace pomocí biometrik

Informační bezpečnost se týká zajištění důvěrnosti, integrity a dostupnosti informací ve všech formách. Existuje mnoho nástrojů a technik, které podporují řízení bezpečnosti informací a systémů založených na biometrii, které se vyvinuly na podporu některých aspektů informační bezpečnosti.

Biometrické systémy výrazně podporují aspekty identifikace, autorizace, autentizace v informační společnosti. J. Windley [14] definuje biometrické bezpečnostní systémy jako“Modelový systém umožňující osobní identifikaci stanovením pravosti specifických fyziologických nebo biologických vlastností uživatele“ . Naopak A. Peering [15] ho považuje za “efektivní bezpečnostní systém, který musí obsahovat kombinaci minimálně dvou z těchto tří prvků: něco, co jste, co víte, nebo něco, co je". Biometrické údaje se vyskytují v několika různých formách, které mohou být snadno získány, digitalizovány, přenášeny, uchovávány a porovnávány pomocí biometrických autentizačních zařízení. Biometrické údaje jsou součástí širšího systému bezpečnosti. Základní fáze biometrického zabezpečení zahrnují následující procesy: získávání dat (ze šablony založené na datech, údajích), analýzu (s jiným biologickým charakteristika), extrakci (ze šablony založené na údajích), a uchovávání. [16].

“V současné době většina biometrických autentizací tvoří uzavřený soběstačný systém, ve kterém jsou veškeré etapy v procesu ověřování provedeny a kontrolovány v uzavřeném prostředí.” [17] Biometrické techniky v současné době doplňují významnou část mechanismu autentizace a hrají významnou roli v bezpečném uložení tajných identifikačních údajů. Nejvýznamnější rozdíl mezi biometrickými a tradičními technologiemi je odpověď systému na autentizační požadavek. Rozdíl je v tom, že biometrický systém neurčuje identitu člověka absolutně, ale s určitou pravděpodobností odpoví, zda-li se jedná o daného jedince.

Rizika bezpečnostních aplikací jsou velká pro napadení soukromí jedinců. Vliv biometrických technologií na společnost a potencionální rizika pro soukromí a ohrožení identity bude do budoucnosti vyžadovat zprostředkování a zavedení velkého množství právních předpisů. Řešením je důkladné zvážení biometrických údajů za účelem použití a právní ochranou. Důkladné zvážení významu biometrických údajů i to, jak by mělo být právně chráněno, je nyní potřeba v širším měřítku.

5. Analýza SWOT

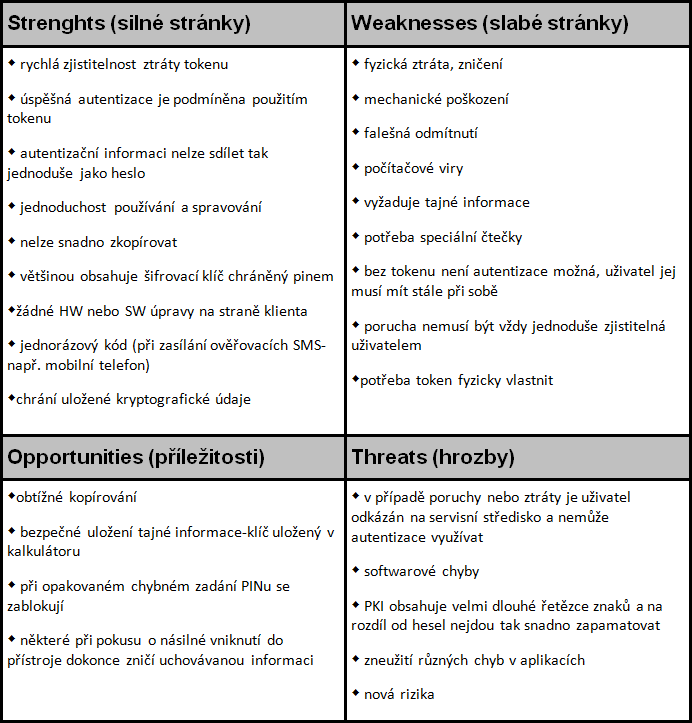

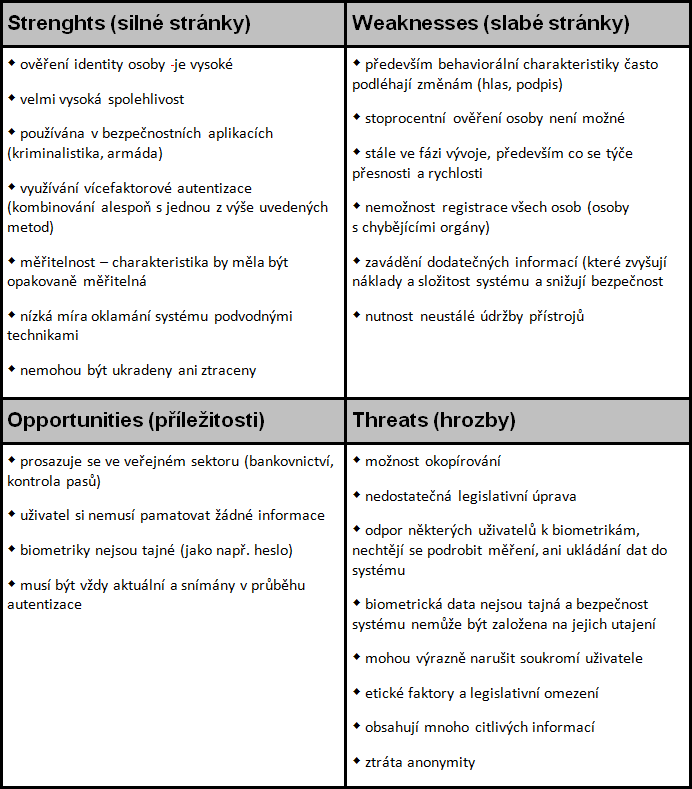

Pomocí SWOT analýzy jsou v příspěvku symbolicky vyjádřeny výstupy analýzy provedených autentizačních metod a jejich komparace. Zkratka SWOT je odvozena z počátečních písmen analyzovaných oblastí (Strenghts – silné stránky, Weaknesses – slabé stránky, Opportunities - příležitosti, Threats - hrozby), umožňuje vyjádřit komplexní výsledek informací získaných v průběhu výzkumu. Cílem interní analýzy je zhodnotit silné a slabé stránky jednotlivých technik a na základě těchto poznatků zjistit a zhodnotit jednotlivé silné a slabé stránky autentizačních metod. Tuto metodu analýzy lze aplikovat ve veškerých veřejných organizacích a institucích k odstranění nedostatků, které instituci omezují.

SWOT analýza číslo 1: HESLA

SWOT analýza číslo 2: TOKENY

SWOT analýza číslo 3: BIOMETRIKY

6. Srovnání autentizačních metod

V rámci této práce jsme představili tři metody, které podporují a zajišťují autentizaci uživatelů. Z uvedeného textu bychom již měli mít přibližnou představu o výhodách a nevýhodách jednotlivých autentizačních metod. Autentizace pomocí hesel by se dala považovat za jednoduchou a flexibilní variantu s rozumnou mírou zabezpečení za předpokladu, že zná uživatel heslo. Mezi problémy těchto hesel často patří jednoduchost, snadná zapamatovatelnost a často neopatrné chování ze strany uživatelů nebo nevhodné nastavení hesla ze strany správců systému. Prvním řešením může být optimální nastavení a druhým zvýšená pozornost uživatelů systému. Kvůli velké rozšířenosti autentizace pomocí hesel se na internetu bohužel vyskytuje velké množství nástrojů na prolomení hesla a je zde velké nebezpeční prolomení hesla ze strany internetových útočníků.

Autentizační tokeny se dají považovat za metodu kvalitnější, technologicky vyspělejší s využitím možností PKI (Public Key Infrastructure), která se zvyšuje díky dlouhodobému vývoji především privátního sektoru organizací, které využívají vlastností moderních autentizačních protokolů a umožňují používat různé čtečky a typy karty. Rovněž ale vznikají nové formy útoků, které souvisejí se ztrátami tokenů uživateli nebo tokeny získané útočníky.

Autentizační metody biometrik propagují nový rozměr autentizačních metod uživatelů. Nejenom identifikují uživatele jako jedinečnou osobu, ale především rozlišuje osobu reálnou od stroje. Podle nás představují nebezpečnější formu autentizace vyskytující se v současných autentizačních metodách. Tento fakt tvrdím z toho důvodu, že je zde nejmenší míra pravděpodobnosti získat falšovanou identitu a vydávat se tudíž za jinou osobu. Rovněž zde vstupuje do hry řada nových konceptů, rozvíjejí se nové technologie na podporu biometrických autentizačních systémů, které jednak jsou ze strany komerčních firem, jednak ze strany národních států, kde přispívají k vyšší míře bezpečnosti. Problémem se zde stává bezpečný přenos a uložení dat a jednak etické faktory.

7. Závěr

V článku jsem se snažila specifikovat, do jaké míry lze pomocí autentizace osob zajistit jejich bezpečnost. Biometrické charakteristiky jsou založeny na automatizovaném měření a porovnáním biometrických charakteristik člověka. Biometrické (behaviorální), to jest na chování založené vlastnosti, které jsou pro každého člověka jedinečné, a tudíž využitelné k ověření identity. Praktickým výstupem tohoto článku bylo srovnání autentizačních metod, které jsou běžně dostupné ve všech veřejných organizacích a institucích. Na základě provedených SWOT analýz jsem srovnala jednotlivé metody z hlediska chybovosti, uživatelské přívětivosti a náročnosti na využití. Zároveň se pokusila přiblížit, jaký význam má testování a srovnávání jednotlivých technologií, jaká metoda je vhodná pro případná nasazení v praxi jako náhrada za jinou autentizační metodu a která naopak vhodná není, protože její použití by mohlo vést k nespokojenosti uživatelů nebo snížení bezpečnosti.

Nastudováním všech uvedených dostupných metod jsem dospěla k přesvědčení, že za nejvhodnější a nejefektivnější variantu při řešení bezpečnosti se dá považovat autentizační metoda založená na kombinaci hesla a nejnovějších trendů. Mezi vybranými metodami pak zvolit nejvhodnější metodu pro praktickou implementaci, kterou následně ověřit v praxi a bezpečně ochránit všechna uložená data. Systémy silné autentizace využívající mechanismů jednorázových hesel v kombinaci více autentizačními faktory, nalézají uplatnění v široké škále řešení v oblasti informačních technologií. Pro některé oblasti je jejich nasazení efektivnější, pro některé méně. Nejvhodnější nasazení jsou zároveň nejpřímočařejší a nejsnazší na implementaci. Mezi důležité obecné vlastnosti všech systémů při řešení autentizace jsou zejména – škálovatelnost, to znamená, že je systém vhodný jak pro malá, tak velká distribuovaná řešení, možnost komfortní administrace – delegování administračních pravomocí, seskupování uživatelů a zařízení, detekce pokusů o napadení systému atd. Dále sem patří moderní algoritmy, např. využití technologie při generování hesel, zabezpečení strategických aplikací a webových aplikací. Nejefektivnější platformou v současnosti jsou šifrovací technologie, které se masově používají v domácích počítačích na ochranu dat (souboru, e-mailů), v elektronickém bankovnictví, v systémech platebních karet. Do budoucna tato technologie může sehrát významnou roli v např. v oblastech elektronických voleb či elektronických peněz.

Domnívám se, že s pronikáním informačních technologií blíže k jednotlivým uživatelům a s rozšiřováním jejích možností v reálném životě, se stále více setkáváme s potřebou, či dokonce nutností, provádět úkony na základě autentizace. Zpravidla se jedná o ověření identity uživatele na základě znalosti, dovednosti, biologických znaků či použití technického prostředku. Jednotlivé možnosti autentizace se mohou pro zvýšení bezpečnosti navzájem kombinovat.

- GUTTMAN, Barbara ; ROBACK, Edward A. An introduction to Computer Security. Gathersburg : National Institute of Standards and Technology, 1995. 276 s. ISBN 100788128302.

- DASWANI, Neil. Foundations of security : what every programmer needs to know. Berkeley, CA : Apress ; New York : Distributed to the book trade worldwide by Springer-Verlag, c2007. xxvii, 290 s. ISBN 9781590597842.

- STEWART, James Michael. CompTIA Security+Review Guide. Indianopolis : Wiley Publishing, 2008. 288 s. ISBN 9780470404843.

- Global privacy protection : the first generation. Edited by James B. Rule and Graham Greenleaf. Cheltenham, UK ; Northampton, MA : E. Elgar, c2008. vii, 318 s. ISBN 1848440634.

- National Research Council. Toward a safer and more secure cyberspace. Washington : The National Academies Press, 2009. 328 s. ISBN 9780309103954.

- CASTANO, Silvana ; FUGINI, Maria Garzia. Database Security. Indianopolis : Addison Wesley, 1995. 456 s. ISBN 9780201593754.

- U.S. Department of Defense – “Information Assurance (IA) Policy for Space Systems Used by the Department of Defense” Instruction Dostupné z WWW <http://www.dtic.mil/whs/directives/corres/pdf/858101p.pdf>

- US Department of Defence Directive 8500.1 “Information Assurance”, October 24, 2002 Dostupné z WWW < http://ro.ecu.edu.au/cgi/viewcontent.cgi?article=1076&context=adf>

- DOSEDĚL, Tomáš. Počítačová bezpečnost a ochrana dat. 1. vyd. Brno: Computer Press, 2006. 24 s. ISBN 8025101061.

- STAMP, Marc. Information security Principles and Practice. San José : Wiley Interscience, 2005. 366 s. ISBN 07817566286.

- HOPE, Jeremy ; HOPE, Tony. Competing in the third wave : the ten key management issues of the information age. Watertown : Harvard Business School Press, 1997. 253 s. ISBN 0875848079.

- STEWART, James Michael. CompTIA Security+Review Guide. Indianopolis : Wiley Publishing, 2008. 288 s. ISBN 9780470404843.

- REID, Paul. Biometric for network security. New Jersey : Prentice Hall PTR, 2004. xx, 252 s. ISBN 9788131716007.

- WINDLEY, Phillip. Digital Identity. Cambridge : O´Reilly Media, 2005. 254 s. ISBN 0596008783.

- PERRING, Adrian, TYGAR, James D. Secure broadcast communication in wired and wireless networks. Boston : Kluwer Academic Publishers, c2003. xix, 214 s. ISBN 0792376501.

- BOSE, Ranjan. Information theory, coding and cryptography. 2nd ed. New Delphi : Tata McGraw-Hill Publishing, 2008. 277 s. ISBN 0071231331.

- DASWANI, Neil. Foundations of security : what every programmer needs to know. Berkeley, CA : Apress ; New York : Distributed to the book trade worldwide by Springer-Verlag, c2007. xxvii, 290 s. ISBN 9781590597842.

Máme tu 2 komentářů

Biometrie v praxi

Zajímavě a důkladně zpracovaná práce. V dnešní době se dere kupředu zabezpečování pomocí biometrických technologií, i v Česku má svůj vývoj, tuším jsou to například biometrické čtečky na docházku http://www.etend.cz/cz/dochazkovy-system

"Dnes pomocí informačních.."

"Dnes pomocí informačních systémů je možné odstavit jakoukoli síť, narušit vojenskou operaci, ideologicky či myšlenkově propojit lidi kdekoliv ve světě pomocí jakéhokoliv elektronického zařízení."

Jakéhokoliv elektronického zařízení? Tato věta vyznívá, jako kdybyste všechny uvedené body byla schopná provést třeba i pračkou.