Elektronická informační kriminalita

Úvod do problematiky elektronické informační kriminality

Informační a komunikační technologie (dále ICT) jsou nasazeny snad do všech oblastí společenského a soukromého života – ekonomika, veřejná správa, armáda, průmysl, zdravotnictví, vzdělání atd. Informace, které se týkají těchto a dalších oblastí jsou implementovány do informačních systémů a jsou pro jednotlivé subjekty vysoce ceněnou hodnotou - často jde o velmi citlivé údaje, obchodní informace atd. Veškeré informační procesy jsou digitalizovány, dochází ke snížení prostorového a časového omezení a zvýšení přístupu k různorodým informacím. Digitální informace jsou univerzálně použitelné, duplikovatelné a transformovatelné, a tudíž i velmi lehce zneužitelné. Za tím vším stojí ICT, které jsou jednak nezměrným přínosem pro lidskou společnost, ale v případě zneužití jsou zároveň velmi nebezpečnou zbraní. Jinými slovy, technologický pokrok dává vzniknout pokroku kriminálnímu. Tempo technologického pokroku je nezadržitelné (Mooreův zákon) [1] a s ním i vynalézavost pachatelů elektronické informační kriminality. Zvyšuje se (do jisté míry) počítačová gramotnost uživatelů a přístup k internetu má díky nízkým cenovým nabídkám téměř každý. Všechny tyto aspekty prohlubují možnosti zneužití ICT. V souvislosti s rozšiřováním ICT do celého světa je nutné zmínit jejich nevyvážené pokrytí a vznik tzv. digitální propasti (digital divide). Rozvojové země s minimální technologickou úrovní se pak mohou stát výhodnou základnou nebo přestupní stanicí kybernetických útoků. V takovýchto zemích se předpokládá nízká, popř. nulová úroveň legislativy, což je pochopitelně pro útočníky neodolatelným lákadlem. Elektronická informační kriminalita (dále EIK) se však dotýká velmi významným způsobem i jednotlivce. Ukradená data, ať už méně či více sofistikovaným způsobem, jsou dále využívána k podvodným transakcím (e-commerce, e-banking), internetovému obtěžování atd. A nejde jen o útoky na data, jde také o velmi významnou oblast ochrany autorských práv, která jsou v prostředí internetu masivně porušována.

V českém prostředí se nejčastěji setkáváme s termínem počítačová kriminalita, kterou můžeme chápat jako páchání trestné činnosti, v níž figuruje počítač jako souhrn technického a programového vybavení včetně dat, či pouze některá z komponent počítače, případně více počítačů propojených do počítačové sítě. Počítač může být jak předmětem, tak nástrojem trestné činnosti. Vzhledem k tomu, že delikty v této oblasti jsou páchány s využitím moderních IT, se již delší dobu hovoří o kriminalitě informační či informatické. SMEJKAL [22] ji definuje jako kriminalitu, která by mohla zahrnovat trestněprávní, autorskoprávní a občanskoprávní (osobnostní) aspekty, prováděné veškerými technologiemi pro zpracování a přenos informací. V zahraničí jsou ustáleny termíny computer crime, high-tech crime či cybercrime [2], tedy doslovně kriminalita kybernetická. Rada Evropy zavedla pojem „computer related crime“, který definuje jako nelegální a nemorální jednání zahrnující užití nebo změnu dat získaných prostřednictvím výpočetní techniky.

O EIK můžeme jednoduše říci, že jde o určitou modifikaci standardních trestných činů s řadou výrazných charakteristik, které ji od kriminality klasické odlišují (absence násilí, zbraní či fyzické újmy na zdraví). U klasické kriminality se měří doba spáchání trestného činu na minuty, hodiny, dny, kdežto trestný čin v kyberprostoru kriminality může být spáchán v několika tisícinách sekundy a pachatel ani nemusí být přímo na místě činu. Další významnou charakteristikou jsou poměrně značné ztráty, ať již přímo v podobě finančních částek, nebo v podobě zneužití získaných údajů. EIK také provází určitá diskrétnost trestné činnosti. Z uvedeného vyplývá, proč bývá tato kriminalita pro svou povahu označována jako kriminalita "bílých límečků". [9]

Historie a současnost

Vznik EIK vyplývá z historického vývoje výpočetní techniky, resp. ICT. Odrazovým můstkem se stalo masové využívání osobních počítačů a jejich propojování do sítí, především internetu. Jeho existence znamená zásadní zlom nejen do kvality, ale bohužel i do kvantity zločinů týkající se EIK. Vývoj v České republice je kvůli opožděnému zavedení IT poněkud odlišný. K prvním trestným činům v této oblasti dochází až na konci 80. let, kdy se v tehdejších československých domácnostech začaly objevovat první počítače.

První sálový počítač - ENIAC - byl sestrojen roku 1946 na Pensylvánské univerzitě. Na přelomu 50. a 60. let byly tyto počítače využívány v mnoha společnostech a univerzitách. Údržba těchto strojů byla velmi finančně a časově náročná, proto docházelo k zásahům do programů, tzv. „hacks“, které měly zefektivnit chod operačního systému (dále OS) či aplikací. První generací hackerů byla v 60. letech identifikována skupina studentů MIT [3], která měla k těmto počítačům přístup. Mezi význačné osobnosti tohoto období patří Richard Stallman, zakladatel Free Software Foundation [4].

V 70. letech se zrodilo zneužívání telefonních linek. Touto činností se zabývají tzv. phreakers (telefandové). Roku 1971 počítačový nadšenec John Draper (dříve známý pod jménem Captain Crunch) objevil, že plastová píšťalka dodávaná k populárním cereáliím vydává zvuk na frekvenci 2600 Hz. Tento kód způsobil odblokování telefonní sítě AT&T a umožňoval hovory zdarma. (Dnes se „Captain Crunch“ staví na druhou stranu barikády, roku 2002 vyvinul specializovaný počítač CrunchBOX, který má ochránit uživatelská data i celou síť.) Roku 1975 S. Wozniak a S. Jobs (zakladatelé firmy Apple Computers) začali vyrábět tzv. „blue boxes“, zařízení založené na Draperově objevu. Na konci 70. let došlo k důležité události, a to sestrojení první BBS [5], díky němuž se uživatelé vybavení počítačem s telefonní linkou mohli stát součástí kyberprostoru. K rozšíření těchto technologií došlo až s představením osobních počítačů firmou IBM, které s sebou přinesly jednoduchý operační systém, binární kompatibilitu programů a hlavně masovou výměnu dat a programů mezi uživateli. V České republice se objevují ojediněle trestné činy v podobě sabotáží podnikových záznamů či technického vybavení.

V 80. letech byly počítače díky IBM čím dál více propojovány do sítí - tak došlo k rozšíření předchůdce dnešního internetu v podobě systému BBS. Jednalo se většinou o servery s textovým rozhraním, na které se připojovalo přímo volbou čísla, zprostředkování přístupu pomocí ISP přišlo až později. [10] Z tohoto undergroundu vzešla hackerská legenda „Legion of Doom“, která nebyla nikdy organizovaným společenstvím osob, neměla stálé členy, hierarchii ani nic podobného. Jejich nepostradatelnou činností bylo publikování článků v různých undergroundových médiích. Nejznámějším časopisem se stal Phrack, který byl trnem v oku státním orgánům. Ke konci 80. let došlo k enormnímu rozšíření hackerských skupin. S rokem 1982 přichází na svět nové médium pro záznam digitálních dat CD-ROM s kapacitou 650 MB, což umožnilo kvalitativně zvýšit pirátské aktivity. V roce 1984 začal Eric Corley publikovat časopis 2600: The Hacker Quarterly, který se stal předním zdrojem informací pro hacking a který dosud vychází. V roce 1987 se na Delawarské univerzitě objevil první virus, který nezpůsobil žádné trvalé poškození, pouze drobné systémové chyby. Neodmyslitelnými osobnostmi tohoto desetiletí byl také vysokoškolský student z Cornellovy univerzity Robert Morris Jr., který poslal roku 1988 do světa svůj virus InternetWorm, a Kevin Mitnick [6], který je znám především svým útokem na počítače společnosti Digital Equipment. Téhož roku také došlo ke slavné počítačové krádeži v chicagské First National Bank, která tak přišla o 70 milionů dolarů. V českém prostředí dochází k dokladovým deliktům ve formě změn dat v počítači vedoucích k obohacení pachatele či k neoprávněnému užívání počítačů.

Pro 90. léta je charakteristické masové rozšíření osobních počítačů, zejména s OS MS Windows, čímž vzrůstá i vývoj příslušného SW. Rozvoj počítačových sítí, především internetu, nese své důsledky v trestné činnosti. Internet se z akademických kruhů dostává do komerční sféry a stává se tak velmi lákavou příležitostí k páchání nelegálních aktivit, které exponenciálně narůstají. Disketové mechaniky nahrazují CD-ROMy, vznikají anonymní FTP servery a začíná se rozvíjet globální počítačová kriminalita. Z typického pachatele předchozích etap, tedy počítačového nadšence, se stává chladný profesionál, jehož cílem je vlastní obohacení. Fenoménem konce 90. let se do jisté míry stávají P2P sítě [7]. Roku 1990 byli zatčeni čtyři členové Legion of Doom za krádež technické specifikace společnosti BellSouth, popisující záchranný systém 911, kterou ve zkrácené verzi publikoval Knight Lighting v časopise Phrack. V témže roce dochází k historické události známé pod jménem „Operace Sundevil“. Šlo o celostátní policejní razii v USA, která měla za cíl zadržet elektronické podvodníky, odpovědné za krádeže kreditních karet a zneužívání telefonních kódů. Operace měla především odstrašující charakter a vyvolala tak otázky ochrany svobody projevu a občanských práv v kyberprostoru. Došlo k založení Electronic Frontier Foundation [8], neziskové společnosti zabývající se právy uživatelů digitálních technologií. Roku 1991 se Kevin Poulen s dvěma dalšími hackery naboural do telefonních linek kalifornské rozhlasové stanice a zmanipuloval tak reklamní soutěž. V roce 1994 pronikli dva hackeři „Data Stream“ a „Kuji“ do několika stovek počítačových sítí, včetně NASA a Korejského jaderného výzkumného institutu. V roce 1995 ruský počítačový nadšenec Vladimir Levin pronikl do počítačové sítě americké banky Citibank a převedl na své bankovní účty poměrně vysoké finanční částky. V roce 1996 se proslavil americký hacker Timothy Lloyd, který pomocí šestiřádkového kódu způsobil společnosti Omega Engineering škodu za více než 10 milionů dolarů. Tento kód smazal veškerý důležitý software a Llyodův případ se stal jedním z nejslavnějších napadení společnosti vlastním zaměstnancem. Roku 1999 David Smith vytvořil virus Melissa, který způsobil globální ohrožení počítačů. Po celém světě nakazil a zlikvidoval přes 300 počítačových firemních sítí. Celková škoda byla vyčíslena na 400 milionů dolarů. Roku 1999 byla společností RIAA podána žaloba na systém pro sdílení hudby Napster. Výsledkem bylo zablokování skladeb chráněných autorským právem (dále AP) a tím pádem odliv uživatelů na jiné sítě P2P. Napster byl nakonec zrušen a odkoupen firmou Bertelsmann (součástí je nahrávací studio BMG). Nyní nabízí legální prodej hudby přes internet. Na počátku 90. let v České republice stály v popředí burzy s nelegálními hudebními či filmovými nahrávkami a pochopitelně nelegálním SW. Podle BSA [9] dosahovala míra používání nelegálního SW až 80 %. Situace se začala pozvolna měnit s nárůstem kupní síly obyvatelstva a šířenou osvětou o nelegálním SW (v roce 2003 míra softwarového pirátství klesla na 40 %). Dále u nás dochází zejména ke zneužívání osobních dat, šíření pornografie a internetovým podvodům typu letadla [10] či bankovním podvodům (v letech 1992-2000 došlo k 13 zveřejněným bankovním počítačovým zločinům, všechny případy se týkaly neoprávněné manipulace s bankovními záznamy). V roce 1996 se na českém a slovenském internetu objevuje hackerská skupina CzERT a Binary Division, které se specializovala na pozměňování webů (ukázky na www.hysteria.sk/hacked).

V současnosti je naše společnost stále více závislá na počítačích a počítačových sítích. Počet uživatelů internetu neustále roste, v České republice během let 2000-2005 vzrostl počet uživatelů o celých 170 % [11]. Rozvoj internetu změnil chápání autorského díla (vznik sítí P2P), internet se také stále více stává nástrojem organizovaného zločinu. Počítačoví piráti se spojují do skupin, vzniká tzv. warez. Nelegální SW se šíří prostřednictvím anonymních FTP serverů či decentralizovaných výměnných systémů typu peer-to-peer. Začínají se také objevovat věrohodné padělky autorských děl hudebních, filmových či software. Čím dál častěji se objevují typy útoků jako spamming, phishing, pharming, rozesílání malware [12] (dle statistik McAfee [11] bylo zaznamenáno téměř každý měsíc 1500 škodlivých virů) či spyware [13]. Novým typem útoku se stává zaheslování souborů uložených na počítači na dálku a následné výkupné za SW - tzv. ransomware. V roce 2000 hacker MafiaBoy napadl významné webové servery jako Yahoo, eBay či Amazon a získal tak přístup k 75 počítačům v 52 sítích a spouštěl na nich DoS útoky [14]. V témže roce spatřil světlo světa vir „I love you“, který způsobil škodu asi 10 miliard dolarů. Jeho autorem byl filipínský student Onel DeGuzman, který vzhledem k neexistenci příslušné filipínské legislativy nemohl být odsouzen. V letech 2000-2001 probíhal soudní spor mezi internetovým portálem Yahoo a francouzskou ligou proti rasismu LICRA. LICRA žalovala Yahoo za propagaci nacismu, neboť přes aukční stránky portálu byly přístupné nacistické materiály. V roce 2001 došlo k zatčení ruského softwarového inženýra Dmitryho Sklyarova z firmy ElcomSoft, který porušil AP. Podařilo se mu prolomit ochranu elektronických knih Adobe ve formátu PDF. ElcomSoft nabízí utilitu Advanced eBook Processor, která převádí elektronické knihy z chráněného formátu Adobe eBook na nechráněný formát PDF. Roku 2002 byl zatčen Gary McKinnon z Velké Británie, který pronikl do více než 90 počítačů americké armády ve Velké Británii. V roce 2005 došlo k největšímu útoku na bezpečnost bankovních dat - kvůli nedostatečným směrnicím a nařízením společnosti MasterCard bylo ohroženo až 40 milionů kreditních karet. Tentýž rok se na internetu objevily nové verze virů. V modifikované variantě zaútočil několik let starý vir Sober, který je součástí e-mailu tvářícího se, že jeho odesílatelem je FBI. Červ Mytob se snaží příjemce přesvědčit, že e-mail pochází od poskytovatele internetového připojení. V České republice dochází v roce 2000 asi k nejznámějšímu případu porušení AP. Počítačová firma Mironet byla obviněna z instalace nelegálního software. Po neúspěšné policejní prohlídce případ utichl, Mironet však nakonec žaloval firmu Microsoft, která několik let vyvíjela tlak na instalace OS Windows, a tak upadla v podezření z policejního udání. Mezi další případy můžeme zařadit umístění pirátských kopií českých filmů na internet, bankovní podvody, krádeže citlivých údajů a jejich následný prodej či e-mailové hrozby. Ani naše republika není ušetřena phishingových útoků – dokladem je březnový případ Citibank.

Pachatelé

Pachatele můžeme dělit také z hlediska jejich vztahu k informacím, a to na:

- Amatéry, kam bychom zařadili hackery, crackery, neúspěšné kritiky a mstitele. Jde o osoby pronikající náhodně nebo cílevědomě do informačních systémů tak, že vyhledávají zranitelná místa. Jejich cíle nebo motivace jsou různé.

- Profesionály, kam by patřili pracovníci speciálních tajných služeb, detektivové, žurnalisté, podnikatelé, specialisté informatici, softwaroví piráti či teroristé (zvláštní skupina organizovaného zločinu). [9]

Někteří pachatelé provádějí trestnou činnost samostatně, ale ve většině případů jde o sdružování a spolupráci více osob, které se formují do určitých skupin. Jednotliví členové se většinou ani osobně neznají, neboť veškerá komunikace probíhá elektronicky. Vztahy mezi undergroundovými skupinami, zabývající se touto trestnou činností, jsou poměrně spletité.

Význam označení hacker [15] prodělal v průběhu let pozoruhodný vývoj. Zatímco dříve bylo synonymem pro člověka, ke kterému se vzhlíží s úctou, dnes jej většina lidí považuje za označení počítačového kriminálníka. Termín se objevil mezi radioamatéry již v 50. letech, o desetiletí později byl použit komunitou z MIT. Obecně můžeme říci, že hacker je člověk nadšený programováním, kterého baví zkoumat detaily a způsoby využití systémů; překonávání překážek tvořivým způsobem je pro něj výzvou. Musíme tedy zdůraznit, že činnost pravého hackera spočívá v pronikání do ochraňovaných systémů s cílem prokázat své schopnosti a kvality bez zájmu získat informace či narušit systém. Podstatné je překonávání ochranných bariér, což je považováno za zábavu, dobrodružství. Pro opravdové hackery je typické jejich sociální chování, používaný jazyk, uznávání morálních hodnot a samozřejmě provádění samotného hackingu. Pojem hacking označuje činnosti, které pravý hacker provádí a kterými získává uznání a respekt - získání a zpřístupnění zdrojového kódu programů, odhalení slabin informačního systému a zpřístupnění příslušných informací, publikování užitečných informací na internetu, pomoc při administrativě a provozu diskuzních skupin, seznamů, archivů atd., pomoc při testování nových programů – tzv. beta verze či propagace hackerské kultury. [25] Pro zajímavost můžeme zmínit, že hacking, který není prováděn tak, aby způsobil někomu jinému škodu či jinou újmu nebo sobě či jinému neoprávněný prospěch, není kvalifikován jako trestný čin, a tudíž není postižitelný. Pro doplnění je ještě nutné uvést pojem hactivismus, který představuje politicky motivované napadání internetových stránek. V důsledku různých medializovaných kauz průniků do sítí se výraz „hacker“ vžil jako nálepka pro vandalství, poškozování informačních a komunikačních systémů.

Označení cracker se objevilo v souvislosti s pojmem crack, který představuje narušení zabezpečení ochrany a integrity programu nebo systému. Podle jednoho pohledu jde o osoby schopné prolomit kód určitého SW a umožnit tak jeho nelegální kopírování, z jiného hlediska jde o osoby, které pronikají do počítačových systému s úmyslem jejich poškození. Cracking [16] je činnost, kdy dojde k narušení informačního systému zvenčí (prolomení ochrany). Cracker zpravidla nepracuje sám, ale ve skupinách. Členové skupiny bývají hierarchicky rozděleni, každý má na starosti konkrétní činnost. Skupiny bývají tematicky specializované na herní oblasti, weby a aplikace. Mezi skupinami panuje poměrně vysoká soutěživost, své úspěchy pečlivě dokumentují a zpravidla i zpřístupňují na internetu. [25] Crackeři se sami často považují za hackery, avšak jejich znalosti informačních systémů, internetových protokolů a programování nejsou na tak vysoké úrovni jako u hackerů. Crackeři používají k průniku do informačních systémů především zveřejněné slabiny, na které ještě administrátoři nezareagovali. Zásadní rozdíl, odlišující tyto patogenní osobnosti od hackerů, spočívá v pronikání do systémů s cílem data získat a následně zneužít ve vlastní prospěch. K těmto charakteristikám můžeme ještě přiřadit potěšení z destrukce systému.

Pro získání celkového přehledu osob pohybujících se v digitálním undergroundu jsou uvedeny další pojmy:

- samuraj – útočník, který pronikne do systému, avšak následně správci oznámí bezpečnostní nedostatky a poskytne mu konkrétní rady,

- script-kiddies – začínající útočníci s průměrnými znalostmi, kteří dokáží na internetu najít kód a mírně ho upravit, např. pro spuštění nové varianty viru (převážně využívají nástroje vytvořené jinými útočníky - skripty),

- packet monkeys – nezkušení uživatelé, kteří provádí DoS útoky či jiné útoky nevyžadující prolomení ochrany, opět za použití utilit vytvořených jinými,

- phreaker/phracker – útočník, který proniká a zneužívá telefonních sítí,

- phisher – útočník, který vytváří identické webové stránky většinou různých finančních institucí a poté ukradne a zneužije citlivé údaje uživatelů, kteří je zadají v domnění, že jde o oficiální stránky instituce,

- knacker – útočníci, který odstraňují ochranný kód programů za účelem jeho volného používání,

- looser/lamer – uživatelé neznalí prostředí IT.

V literatuře zahraničních autorů [26] se můžeme také setkat s pojmy:

- white hats – tzv. „hodní“ hackeři, kteří nezpůsobují žádné škody a upozorňují administrátory systémů na objevené bezpečnostní chyby, někdy jsou také označování jako „ethical hackers“ – jde tedy o hackery v pravém slova smyslu,

- black hats – hackeři s kriminálními motivy, účelem je vlastní obohacení – jde tedy o tzv. crackery,

- grey hats – šedá zóna hackerů stojící na pomezí mezi předchozími typy, typické je pro ně zveřejňování bezpečnostních děr, tzv. exploitů v internetu za účelem růstu úrovně bezpečnosti systémů (výše uvedený samuraj),

- elite – hackeři proslavení nejlegendárnějšími kousky

Zásady informační bezpečnosti

Informační bezpečnost (dále IB) můžeme definovat jako vzájemně provázaná opatření organizační, administrativní, personální a fyzické bezpečnosti a opatření bezpečnosti ICT pro zajištění dostupnosti, důvěryhodnosti a integrity informací. [23] Informační bezpečnost se stává samostatným multidisciplinárním oborem, měla by tedy být chápána jako komplexní a dynamická záležitost a vzhledem k neustálému technologickému vývoji by mělo být její budování trvalým procesem. Bezpečnost se nedá zúžit pouze na IS nebo ICT, musí se řešit všechny aspekty včetně organizačních procedur a chování jednotlivců. K informacím, které jsou nejčastěji v ohrožení, patří osobní data občanů a hospodářsky využitelné údaje. Ochrana soukromí je dána Ústavou ČR a Listinou základních práv a svobod. Ochrana osobních údajů v prostředí informačních systémů byla původně ustanovena zákonem č. 256/1992 Sb., který se však ukázal nevyhovujícím a stal se terčem kritiky. Nedostatky měl odstranit zákon č. 101/2000 Sb. , o ochraně osobních údajů. Ten upravuje ochranu osobních údajů, práva a povinnosti vznikající při jejich zpracování, sankce za porušení. Vztahuje se na osobní údaje zpracovávané státními orgány, orgány veřejné správy, fyzickými či právnickými osobami. Elektronické zpracování občanských osobních údajů je dnes zcela běžnou činností, a proto je jejich právní úprava nezbytná. S postupující globalizací informační společnosti a vývojem ICT jsou osobní údaje čím dál cennější, ale zároveň také zranitelnější. Získané soubory dat lze velmi dobře prodat, ale také propojit s kteroukoli jinou databází - což může způsobit vytvoření celistvého obrázku o uživateli, jeho zájmech, majetku atd. Spousta citlivých údajů - jako čísla kreditních karet, mobilních telefonů - umožňuje najít také oblíbený vyhledávač Google, který je sbírá, a je tak bránou k celým databázím přístupových jmen a hesel.

Cílem řešení IB je vytvoření maximální ochrany před možnými útoky s minimálními náklady. [6] Za tímto účelem čím dál více specializovaných firem nabízí podnikům systémy řízení informační bezpečnosti, tzv. ISMS (Information Security Management System). Zavádění ISMS je prováděno podle modelu PDCA (Plan – Do – Check – Act), který je naznačen v obr. č. 1.

Obr. č. 1 - Model PDCA

Teorie bezpečnosti informací popisuje tři základní atributy nezbytné k zabezpečení informací, a to [23]:

- důvěryhodnost – zajištění toho, že informace je dostupná pouze osobám s autorizovaným přístupem,

- integrita – zabezpečení přesnosti a kompletnosti informací a metod zpracování,

- dostupnost - zajištění toho, že informace a s nimi spjatá aktiva jsou dostupné autorizovaným uživatelům podle jejich potřeby.

K těmto třem základním požadavkům bychom mohli ještě doplnit:

- zodpovědnost – privilegování individuální zodpovědnosti,

- spolehlivost - zajištění konzistence chování a výsledků.

V podstatě jde tedy o to, aby relevantní informace byly dostupné oprávněným osobám pouze v nezbytně nutném rozsahu a jenom tehdy, kdy je to potřebné.

Budování IB obnáší zajištění interních i externích lidských zdrojů, vyhrazení finančních prostředků, zodpovědnost a v neposlední řadě smíření se s faktem, že řešení bezpečnosti je nikdy nekončící proces. Podnětem k budování IB jsou bezpečnostní rizika (ohrožující data a informace), která mohou pocházet z různých zdrojů. Dle určitého zjednodušení rozeznáváme rizika personální, administrativní a technická. V první řadě zde selhává personální faktor, ke kterému se přidávají faktory obvykle též spočívající v personální rovině, kdy zaměstnanci zodpovědní za bezpečnost a výpočetní techniku nesplnili své povinnosti nebo podcenili hrozící nebezpečí. Z hlediska možného zneužití informací je nejslabším článkem v celém informačním procesu člověk. Personální rizika jsou ovlivněna životními postoji, psychikou člověka, zainteresováním na pracovním úkolu a v podstatě přístupem k celé problematice. V případě úmyslného promyšleného útoku vychází pachatel ze znalosti vnitřního systému, disponuje určitou úrovní oprávnění přístupu a nic mu, snad kromě svědomí, nebrání k provedení útoku. Proto je třeba implementovat dle konkrétní situace účinná technologická (šifrování síťové komunikace, používání antivirových a antispywarových programů, pravidelné provádění aktualizací, implementace firewallu apod.) a organizační opatření (vypracování bezpečnostních pravidel, směrnice, oddělení intranetu od internetu, časově rozlišené přístupy, certifikace systémů, sofistikovaná a silná autentizace - např. pomocí biometrie, používání silných hesel atd.).

Zpracování bezpečnostní politiky je povinné podle zákona č. 412/2005 Sb., o ochraně utajovaných informací, a zákona č. 353/1999 Sb., o prevenci závažných havárií. IBP chápeme jako programový úkol, který:

- definuje hlavní cíle při ochraně informací,

- stanoví způsob řešení bezpečnosti (budování ISMS) a

- určuje pravomoci a odpovědnosti za budovaný ISMS.

Vytvořením IBP však proces budování bezpečnosti nekončí, to nejdůležitější, a sice implementace a následná kontrola, je na privilegovaných zodpovědných osobách. Zaměstnanci by měli být řádně proškolováni (praktické ukázky, ne jen nudná teorie), popř. by měly být prověřovány jejich znalosti. Proces „učení“ by neměl být jednorázovou akcí, ale měl by být prováděn průběžně, ruku v ruce s vývojem ICT a dle aktuálnosti problémů. Další významnou aktivitou je provádění monitoringu a získávání zpětné vazby, na základě kterých se situace může efektivně vyvíjet dál. Vrcholem zavádění IB by měla být certifikace celého ISMS.

Elektronická informační kriminalita

EIK, jak již bylo naznačeno v úvodu, spočívá ve zneužití ICT k páchání trestných činů. Jedním z nejrychleji se vyvíjejícím typem informačního zločinu v kyberprostoru je krádež identity, zvaná phishing. Mezi další „top-ten“ kybernetické zločiny řadíme internetové podvody, hacking, porušování AP, e-mailové hrozby, obtěžování a šíření dětské pornografie. Tyto delikty jsou nejčastěji páchány pomocí dvou běžných metod – sociálního inženýrství a malware, které ve své kombinaci mohou dosáhnout katastrofálních výsledků. U EIK vyvstává několik problémů, které znemožňují její odhalení. Zaprvé je to prostředí, ve kterém se odehrává. Kyberprostor je místem, kde neplatí žádná vynutitelná pravidla a kde jednotliví uživatelé mohou vystupovat pod různými identitami (nicky, čísla ICQ, e-maily, domény atd.), které podle definice osobních údajů v zákoně č. 101/2000 Sb., o ochraně osobních údajů [4], mohou být chráněnými údaji. Zadruhé, jde o samotnou právní postižitelnost prostředí. Jak uvádí SMEJKAL [22], tzv. „počítačové právo“ (computer law) či „informatické právo“ je průřezovou právní disciplínou, která se zabývá nejrůznějšími právními obory a odvětvími, spojenými jedním společným prvkem - počítačem, jeho obsahem (daty a programy) a jeho příslušenstvím. Toto odvětví se vytváří napříč klasickými právními disciplínami, protože zasahuje do veřejnoprávní i soukromoprávní sféry, do procesních norem, do teritoriálních i mezinárodních úprav, do občanského, obchodního, správního, trestního i dalších oblastí práva. V zahraničí se používá termín „cyber law“ (kybernetické právo), a to zejména ve spojení s právem na internetu.

Internet jako takový podle SMEJKALA [22] není subjektem práva – nemá právní subjektivitu, není ani ryze hmotným předmětem, ani čistě nehmotným statkem a dokonce není ani objektivní právní skutečností, nezávislou na lidském chování. Jde o informační a komunikační systém, který jako celek nemá svého majitele. Subjekty právních vztahů jsou v tomto případě uživatelé internetu, poskytovatelé služeb, vlastníci serverů a sítí apod. Právní vztahy při přenosu dat v internetu vznikají mezi jednotlivými provozovateli sítí, ale především mezi koncovými uživateli a providerem. Objekty práva jsou hmotné i nehmotné objekty, chování, resp. výsledky určitého chování apod. Z naznačených charakteristik internetu vyplývá jakási bezmocnost uchopit ho v rámci stávajícího právního řádu. Proto se na internet pohlíží jako na přenosové médium - umožňující využívání poskytovaných služeb. Právní režim se řídí dvěma principy:

- prioritní princip teritoriality, který uplatňuje právo země, kde je služba poskytována (sídlo poskytovatele služeb, příp. umístění serveru),

- sekundární princip práva upravující druh činnosti, která je takto realizována, bez ohledu na médium (obchodní, občanský zákoník, autorský zákon apod.). Charakter internetového prostředí (globální, bez časových a prostorových hranic, anonymní aj.) však tuto situaci velmi komplikuje.

Vcelku zásadní problém, který nastává při odhalovaní EIK, představuje sběr důkazních prostředků, které by mohly sloužit k usvědčení pachatele. Digitální důkazy jsou totiž nehmotné a přechodné povahy. Situace je komplikována snahou pachatelů zahlazovat po sobě veškeré stopy, zejména v případě hackingu, využíváním anonymizérů [17] atd. Jako zdroje důkazních informací v kyberprostoru můžeme využít:

- e-mailové adresy a další informace umístěné v hlavičce zprávy - received (server umístí do hlavičky název a IP adresu počítače, od kterého zprávu přijal), webových stránek (obsah, doménové jméno), serveru (IP adresa) – záznamů providera (též lze zjistit uživatelské jméno, heslo aj. osobní údaje), log soubory – např. u služby přístupu k síti, u FTP, diskusních skupin, které využívají protokol NNTP [18] přístupových čísel – ze záznamů providera, ten je schopen podle IP adresy zjistit, na jaké telefonní číslo bylo voláno.

Porušování autorských práv

Porušování AP a práv souvisejících s právem autorským je především občanskoprávní delikt, podle okolností však může naplnit znaky skutkové podstaty trestného činu porušování AP, práv souvisejících s právem autorským a práv k databázi podle §152 TrZ nebo přestupku na úseku kultury podle §32 Zák. č. 200/1990 Sb. o přestupcích. [2] Z výše uvedené definice AutZ vyplývá, že ochrana a potažmo pirátství se může týkat jak SW (rozmnoženiny nebo kopie bez souhlasu autorů jsou porušením AP, platí výluka volného užití), tak děl hudebních a filmových (zhotovování rozmnoženin těchto děl a záznamů lze jen s výslovným souhlasem nositelů práv uděleným licenční či smlouvou, pokud nejde o zhotovení jediné kopie pro osobní potřebu), databází (chráněny od 1.12.2000 a obdobně jako u SW nelze pořizovat rozmnoženiny bez souhlasu pořizovatele databáze, s ohledem na §88 a §30 odst. 1 AutZ není možné zhotovit záložní kopii podstatné části databáze bez souhlasu jejího pořizovatele) i webových stránek. Internet a jeho služby se bezesporu stal stimulem pro masové porušování AP; na internetu padají veškeré bariéry. Zároveň je prostředím, které poskytuje nepřeberné množství různých pomůcek k překonání ochrany proti kopírování (generátory sériových čísel nebo tzv. cracky), návody pro hacking (zkušenosti nasdílené v rámci hackerské etiky) atd.

Problematika se týká zejména majetkových práv AutZ, a to práva dílo užít (§12), které rozeznává dále právo dílo šířit (§13) a rozmnožovat (§14), dále právo volného užití (§30), ochrany díla (§43-44) a počítačových programů (§65-66).

Pod pojmem pirátství chápeme neoprávněné nakládání s dílem, které je předmětem ochrany podle AP či práv souvisejících s právem autorským. Základní trestní odpovědnost za tuto činnost je dána §152 TrZ - porušování autorských práv. LÁTAL [9] k tomu dodává, že při realizaci pirátství přichází v úvahu uplatnění i dalších ustanovení trestního zákona, a to §150 TrZ (porušování práv k ochranné známce, obchodnímu jménu a chráněnému označení původu) a §149 TrZ (nekalá soutěž - vyrobený a distribuovaný plagiát parazituje na dobré pověsti oficiálního výrobce).

Softwarové pirátství je pravděpodobně nejproblematičtější oblastí neoprávněných zásahů do autorského díla. Každý uživatel počítače si shání SW dle svého zájmu, účelu a pochopitelně též finančních možností. Počítačovým programem nemáme na mysli jen různé kancelářské aplikace, rozmanité utility pro práci s grafikou, ale také hry, které jsou častou obětí softwarového pirátství u dětí a mládeže. Dalším oblíbeným artiklem, který se ocitá ve spárech pirátství, jsou hudební (nejčastěji v komprimovaném formátu MP3) a filmová díla (formát AVI, DivX apod.).

S pirátstvím je neodmyslitelně spjata problematika výroby a užívání tzv. cracků (§43 TrZ). Tímto pojmem rozumíme program, který umožňuje plně funkční užívání časově omezeného nebo jinak chráněné aplikačního programu nebo hry. Kromě cracků je na internetu také zveřejňováno velké množství sériových čísel (např. www.serials.com, www.serials.ws, www.t1000.net aj.) k nezměrnému počtu programů, po jejichž zadání se program stává plně funkčním. [3] Dalším typem překonávání důkladnější ochrany, a to tzv. hardwarového klíče, který je implementován u dražších programů, jako např. AutoCAD, se využívá tzv. reverse ingeneering (zpětná dekompilace systému).

Fenomén warezu je výsledkem nástupu moderních ICT, a to především internetu. Zatímco do nástupu warezu šlo o izolované obory pirátství v oblasti SW, hudby a videa, díky rychlé přenosové kapacitě internetu a stále se zdokonalujícím kompresním formátům dat spolu se zařízením pro jejich uchovávání se dnes spojují všechny tyto tři činnosti do jedné. Princip warez scény je postaven na bázi „non-profit“. Drtivá většina lidí toto pravidlo respektuje a chová se podle něj. Jediné, co jednotlivec nebo skupina získají, je respekt konkurenčních skupin v případě kvalitních výsledků. Warez bývá doménou skupin, které se vyznačují poměrně vysokou mírou specializace a dělby práce. V každé takové skupině většinou bývá jeden či několik crackerů, kteří se zabývají obcházením ochrany proti kopírování zabudované v programech. Další se věnují propagaci, tvorbě webových stránek s upoutávkami na své „produkty“, tvorbou katalogů, které jsou rozesílány, reklamních letáků atp. [10] Nejpopulárnější formou pro sdílení nelegálního obsahu jsou tzv. peer-to-peer sítě - P2P (opak architektury klient-server). Oblíbenost výměnných sítí spočívá v tom, že s rostoucím množstvím uživatelů celková dostupná přenosová kapacita roste, zatímco u modelu client-server, kdy se uživatelé musí dělit o konstantní kapacitu serveru, průměrná přenosová rychlost při nárůstu uživatelů klesá. Tyto programy pro sdílení souborů, jako např. Direct Connect (DC, DC++), BitTorrent, WarezP2P aj., umožňují vyhledávání podle jména, žánru či klíčového slova týkající se hudby, filmů či SW. Odhaduje se, že na internetu se nachází téměř miliarda nelegálně nasdílených hudebních skladeb. Dnešní anonymní výměnné sítě umožňují (legální i nelegální) výměnu souborů s prakticky nulovou mírou odpovědnosti jednotlivých uživatelů. Dochází však k žalobám (zejména v USA) na provozovatele takových sítí, které podávají zástupci autorů a organizace, jako je RIAA či MPAA. Jako příklad můžeme uvést rozhodnutí amerického Nejvyššího soudu z června loňského roku, podle kterého byli provozovatelé sítí P2P služby Grokster a StreamCast zodpovědní za porušování AP jejich uživateli. RIAA ihned reagovala rozesláním dopisů sedmi dalším provozovatelům P2P sítí, ve kterých je nabádá k ukončení jejich činnosti. [22] Prezident RIAA Cary Herman přišel s novým označením pro ty, kteří si nelegálně stahují hudbu, a sice „songlifter“ (odvozeno z „shoplifter“, označení pro zloděje v obchodě).

Většina západních zemí posuzuje tvorbu a distribuci warez za nelegální činnost, země třetího světa ji naopak považují buď za zcela legální, nebo přinejmenším volně trpěnou až zcela ignorovanou. V naší republice je kopírování a šíření autorských děl bez povolení autora trestný čin podle §152 TrZ - porušování autorského práva, práv souvisejících s právem autorským a práv k databázi. Použití jiného autorského díla než programu či elektronické databáze pro vlastní potřebu (podle §30 AutZ) je však v ČR legální i bez svolení autora. Tedy např. stažením filmu a jeho užitím pro vlastní potřebu není český zákon porušen, třebaže film či hudba jsou šířeny v rozporu se zákonem. Kompenzace autorům za užití pro osobní potřebu spočívá v paušálních platbách.

Porušování autorských práv se týká také samotných webových stránek, neboť jde o díla, která jsou výsledkem jedinečné tvůrčí činnosti autora a mohou být chráněna AutZ. Webové stránky mají dvě podoby, jednak samotný zdrojový kód (HTML, PHP atd.), jednak cílovou podobu, kterou uživatel vidí v prohlížeči (design i obsah). V mnoha lidech přetrvává chybné povědomí, že to, co je „na internetu“, je zadarmo a neplatí zde žádná legislativní omezení. Podle §44 AutZ sem dále můžeme zahrnout zásahy hackerů do webových stránek, kdy dochází k pozměnění zdrojového kódu původní stránky (tzv. defacement).

Další oblastí porušování AP, kde může být páchána informační kriminalita, jsou jména domén v internetu. Česká legislativa nestanovuje žádná pravidla pro registraci doménového jména, přidělování funguje na základě systému "kdo dřív přijde". Doménové jméno je tak přiděleno prvnímu žadateli. Na existenci jiných práv se nebere ohled - rozhodující je okamžik přijetí žádosti. Subjekt, který žádost o doménu podá a je mu přidělena, k ní má vlastnická práva a povinnosti. Registrace probíhá podle podmínek zveřejněných na webových stranách www.nic.cz pomocí smlouvy o registraci doménového jména. Tato situace s sebou přináší řadu konfliktních situací - není totiž stanoven právní režim domény. [10] Vznikající spory o domény lze rozdělit na spory se spekulanty (doménu zaregistruje subjekt, který k ní nemá žádný vztah, v úmyslu ji později se ziskem prodat) a spory s konkurenty (spor se seriozním zájemcem o doménu, který má zájem registrovanou adresu využívat). Pod pojmem Cybersquatting či také Domain Name Grabbing rozumíme zaregistrování doménového jména shodného nebo zaměnitelného se známými ochrannými známkami či významnými firmami. Majitel nově získaných domén potom spekuluje s tím, že doménu s nemalým ziskem prodá majitelům ochranných známek či firem. Dnes již tato činnosti ustupuje do pozadí, neboť svůj „boom“ zažila v době, kdy firmy na internet teprve vstupovaly. Ale stále najde své opodstatnění např. při uvádění nového produktu na trh, kdy jsou squatteři rychlejší než výrobci produktu, kteří jsou pak nuceni od nich doménu odkoupit za nepřiměřeně vysoké částky. Dalšími formami doménového pirátství jsou podle MATĚJKY [10] různá nekalosoutěžní jednání, kdy dochází např. k parazitování na pověsti, pokud si někdo založí stránku se jménem věhlasného produktu a provozuje na ní svůj internetový obchod apod.

Útoky na data

Většinou jde o útoky využívající protokolu TCP/IP [19], který je starý přes 30 let a ne vše tedy dnes funguje optimálně. V době vývoje protokolu se nepředpokládalo, že počítačová síť bude celosvětově rozšířená. K vrstvám, které jsou náchylné k útokům, patří síťová, transportní a linková vrstva. Pachatel, který se snaží získat přístup k určitým internetovým serverům, se snaží postupovat tak, aby nemohl být zpětně identifikován. Při každém pokusu o přístup k jinému počítači se tento počítač dozví minimálně IP adresu [20] pachatelova počítače. Ta se vkládá při síťové komunikaci do každého paketu, aby webový server a router (směrovač) na internetu věděl, kam má vyřízený požadavek zaslat. Pokud uživatel nemá trvalé připojení k internetu, zpravidla dostává při každém připojení jinou IP adresu. Pouze poskytovatel připojení může na základě souborů se záznamovými protokoly zjistit, který uživatel, kdy a pod jakou IP adresou se připojil na internet. Z důvodu ochrany dat však tyto informace nesmí kromě orgánů činných v trestním řízení nikomu poskytnout. Záleží jen správci severu, jestli si dá práci s porovnáváním hledané IP adresy se seznamem neznámých, popř. anonymních vlastníků a jim přidělených IP adres. Pro větší zabezpečení anonymity používají hackeři jednu nebo více „přestupních stanic“. Jde o tzv. aktivní proxy server nebo VPN [21]. Odesílaná a přijímaná data se tak nejprve umístí do této přestupní stanice, která se následně postará o jejich správné přesměrování. Server, na nějž se posílají požadavky, se tedy prakticky dozví pouze IP adresu přestupní stanice. [16]

Podle studie provedené specialisty z Washingtonské univerzity [22] obsahuje každá 67. webová stránka (reprezentativní statistický vzorek tvořil 18 milionů webových stránek) nějaký malware. Pod pojmem malware [23] rozumíme škodlivý SW, který je dále zneužíván k průnikům do systému a následnému zneužití či destrukci dat, případně celého systému. V současnosti jsou uživatelé internetu rozděleni na dva tábory: ti, kteří používají pokročilé zabezpečovací programy, a ti, kteří prostřednictvím svých nechráněných počítačů škodlivý SW šíří dál. Mezi typický malware řadíme počítačové virusy, červy, trojské koně, rootkity, keyloggery, spyware, hijackery, dialery apod. Opatřeními proti škodlivému SW jsou instalace a pravidelné aktualizace antivirových programů (např. AVG, Avast!, Norton Antivirus atd.), antispywarových programů (např. SpywareBlaster, SpyBlocker, Spybot Search&destroy atd.), programů na odstraňování rootkitu (např. RootkitRevealer, BlackLight atd.), používání osobního firewallu (např. Zone Alarm) a antidialerů (např. MrSoft Antidialer). K tomu můžeme dodat radu - nestahovat z internetu vše, co je k dispozici „zadarmo“, a brát v potaz důvěryhodnost serverů.

Podle statistik z roku 2004 počet škodlivých kódů přesáhl hranici 100 000, ale jde jen o orientační číslo (různé verze virů, jejich modifikace atd.). Viry se šíří především elektronickou poštou, např. v roce 2003 byl celosvětový poměr e-mailů a virů v nich 33:1, o rok později se počet zdvojnásobil na 16:1. [18] Škodlivé kódy se už nepíší jen pro zábavu nebo reputaci jejich autorů, ale hlavně k odcizení dat z napadených počítačů či k instalaci jiných zákeřných programů. Uvedený malware využívá bezpečnostních nedostatků systémů a umožňuje zneužívání počítačů k provádění dalších ilegálních činností (šíření dětské pornografie, rozesílání spamu, DDoS útoky, krádež identity atd.), které jsou popisovány v následujících kapitolách. Utěšující zprávou je, že se neustále zkracuje doba mezi zranitelností SW a objevením příčiny, která příslušnou chybu využívá. Podle statistik společnosti X-Force [8], která analyzuje nejnovější trendy v bezpečnosti a aktuálním ohrožení, dochází k časové kompresi - např. v roce 2002 odhalení viru Slammer trvalo 6 měsíců, v roce 2003 byl vir Blaster odhalen již za 26 dnů a v loňském roce stačily k odhalení viru Zotob pouhé dva dny.

Hackingem rozumíme neoprávněné získání přístupu k datům, tzv. průnik do systému jinou než standardní cestou. Po trestných činech vztahujících se k porušování AP jde o druhou nejčastější oblast EIK. Mezi těmito typy kriminality existuje ovšem podle MATĚJKY [10] propastný rozdíl. Zatímco u hackingu je patrná tendence ke zpřísňování postihu, masovost porušování AP vede spíše k úvahám na téma udržitelnosti současné právní úpravy, neboť se jedná o čin, který v menší či větší míře páchá značná část počítačově gramotného obyvatelstva. Tyto trestné činy jsou páchány nepřímo, přes více internetových serverů, aby se snížila možnost identifikace skutečného umístění pachatelova počítače. Podmínkou průniku je síťová komunikace a též využívání různých bezpečnostních děr v systémech. Na internetu se nachází celá řada podpůrných programů i s popsanými postupy, jak průnik nejefektivněji spáchat. Hacking je lákavou činností počítačových nadšenců bez destruktivních záměrů, ale zároveň i vykalkulovanou aktivitou s cílem obohacení a poškození. Amatérské průniky do systémů lze většinou snadno odhalit, zatímco v závažných případech mnohdy zůstává pachatel neodhalen. [3]

Technika, která je při počítačovém útoku hojně aplikována, se nazývá sociální inženýrství (social engineering), tzv. sociotechnika. Sociální inženýrství využívá nátlakové metody v podobě časového limitu či hrozícího nebezpečí. Další záminkou k získání důvěry uživatelů je fakt, že např. u e-mailu je odesílatelem subjekt s vyšší autoritou, obsah slibuje nevídané slevy či nabízí něco zdarma atd. Průkopníkem této metody je Kevin Mitnick, který se touto tematikou zabývá ve dvou vydaných publikacích (Umění klamu a Umění průniku). Jde o velmi nebezpečnou techniku, a to nejen počítačového útoku, neboť je zaměřena na nejslabší článek celého systému, kterým bývá člověk. Jakmile selže lidský faktor, jsou veškerá implementovaná bezpečnostní opatření zbytečná. [17]

Pod pojmem phreaking [24] rozumíme činnost, která vede k bezplatnému využívání telefonních linek (napichování služby, hovory na účet někoho jiného nebo telekomunikační firmy). Phreaking má bohatou čtyřicetiletou historii. Původní telefandové pokládali phreaking za jistou formu zábavy. Postupně však phreaking přestal být módou a phreakeři (používají ukradené telekomunikační informace pro přístup k dalším počítačům) či phrackeři [25] (snaží se napadat programy a zneužívat databáze telefonních společností za účelem získání telefonních služeb zdarma) se začali učit pronikat do počítačových systémů. Hackeři (white hats) se od této skupiny distancují. Díky digitalizaci telefonů je phreaking na značném ústupu – na rozdíl od rozmáhajícího se phishingu.

Phishing [26] a pharming [27] jsou zřejmě nejnebezpečnější formou využití spamu či jiných útoků, která dnes existuje. Phishing (také znám pod pojmy „brand spoofing“ a „carding“) historicky navazuje na aktivity phrackerů, těžiště jejich zájmu nejsou čísla telefonních karet, ale krádež obecnějších privátních citlivých informací týkajících se jedince. Těmito údaji mohou být především údaje o platební kartě nebo krádež přístupového jména a hesla k různým internetovým službám, s jejichž pomocí lze na dálku manipulovat s bankovním kontem. [7] Tyto nelegálně získané údaje jsou pak zneužity např. při převodu peněz, internetových nákupech, aukcích a jiných internetových podvodech. Phishing je běžnou metodou krádeže identity. Nejčastěji je prováděn pomocí naprosto legitimně a oficiálně vypadajících e-mailů, které obsahují formulář čekající na uživatelovo vyplnění a odeslání. Na phishing navazuje sofistikovanější metoda - pharming, která je sice známa už několik let, ale svůj rozvoj zažívá až v poslední době. Hlavní metodou phishingu a pharmingu je sociální inženýrství [28], které je doplněno dalšími prvky zvyšující důvěryhodnost, např. zfalšovaná e-mailová adresa, napodobená grafika, znalost terminologie atd. Principem phishingu je vyplnění formuláře, který žádá o potvrzení nebo doplnění např. bankovních údajů, jako jsou čísla kreditních karet, PIN apod., přímo v e-mailu. Pharming je mnohem větším nebezpečím, které je obtížně rozpoznatelné. Tajemství spočívá v překládání URL adresy do formátu IP adresy prostřednictvím DNS serverů. Útočníci se pokoušejí najít špatně zabezpečený server, v němž následně přepíší IP adresu určenou např. pro URL banky IP adresou falešné stránky, např. www.landofbank.com nahradí www.1andofbank.com. Po odeslání požadovaných dat nastává „chycení do sítě“. Obětí phishingu a pharmingu jsou jednak důvěřiví uživatelé, kteří se stanou cílem, a jednak instituce, u kterých měli uživatelé účet. Ty musí investovat značné prostředky a zdroje do různých reklamací a šetření. Dalším dopadem je pokles důvěryhodnosti takových institucí a možný odliv zákazníků ke konkurenci či obava zákazníků z využívání služeb elektronického bankovnictví.

Opatřením proti phishingu je věnována značná pozornost (např. prezident Bush zařadil boj proti phishingu do svého volebního programu). V roce 2004 oznámili zástupci řady podniků a donucovacích orgánů založení skupiny Digital PhishNet, které se zaměřuje na pomoc a podporu při dopadení a stíhání osob, které jsou zodpovědné za spáchání trestných činů proti zákazníkům prostřednictvím phishingu. Dále byla založena organizace Anti-Phishing Working Group. Pro to, abychom nenalétli na phishigový e-mail, můžeme udělat pár maličkostí. První efektivní ochranou je zásada neklikat na odkaz, který je v e-mailu uveden, ale zadávat adresu instituce přímo do adresového řádku prohlížeče. Případně můžeme e-mail v HTML formátu otevřít přímo v internetovém prohlížeči. Pohybem kurzoru myši nad odkazem se pak ve stavovém řádku objeví odkaz, na který bude stránka přesměrována. S narůstajícím výskytem případů phishingu vytasily své zbraně i softwarové firmy. Zabezpečení slibuje např. nástroj Netcraft Toolbar, který kontroluje u příslušného registru domén původ (geografické umístění) a aktuálnost domény, která se vyskytuje v odkazu e-mailu. Po krátké analýze vizuálně zobrazí důvěryhodnost stránky. Další podobně zaměřenou utilitou je EarthLink Toolbar.

Pharming na rozdíl od phishingu využívá technologii zvanou DNS cache-poisoning – otrávení paměti DNS záznamů. Principem pharmingu je modifikace záznamů v lokální paměti IP adres, tzn. místo korektní IP adresy je záznam změněn na podvrženou adresu. Když se pak uživatel pokusí připojit k nějaké stránce, prohlížeč vezme modifikovaný záznam z paměti a na internetu vyhledá příslušný podvržený server. Uživatel tuto změnu vůbec nezaregistruje, neboť z jeho pohledu došlo ke zcela korektní operaci: zadal správný název instituce a stránka se korektně zobrazila. [19] Takto zmodifikované webové stránky, které z uživatelů lákají citlivé údaje, jsou velmi těžko odhalitelné, neboť neexistují déle než 48 hodin.

DoS útok (Denial of Service - odmítnutí služby) je typem útoku, který je namířen proti serveru, resp. celé síti připojené k internetu s cílem ochromit jejich provoz. Jde o útoky, při nichž je z mnoha míst vysláno velké množství požadavků na jeden server, který se pod jejich náporem zhroutí. Někdy je DoS útok použit jen jako pomocná akce k zahlazení stop, restartování vzdáleného počítače apod. DDoS útok (Distributed Denial of Service) jsou variantou DoS útoku, který je však prováděn souběžně z velkého množství počítačů. S pomocí tisíců počítačů na celém světě, které se nakazily škodlivým kódem a vytvořily tak botnet, je možno zahltit podnikové severy tisíci elektronických zpráv, čímž se zablokují veškeré skutečné transakce a komunikace serveru.

Pachatelé poté zašlou společnosti e-mail, ve kterém požadují finanční obnos pod hrozbou opakovaného útoku. Tento typ vydírání zaznamenal rozkvět zejména v posledních třech letech, kdy roste počet sítí, které zločinci mohou vzdáleně řídit a ovládat. V roce 2004 bylo zaznamenáno, že denně se z 30 000 počítačů stávají aktivní botnety, které jsou dokonce za vysoké finanční obnosy pronajímány. Uvedené technologie podle studie McAfee [11] nejvíce využívají zločinecké gangy z východní Evropy k poškozování webových severů různých organizací a obchodních společností. Ač spouštění zmíněných útoků nevyžaduje žádné speciální znalosti – stačí stažení a spuštění speciálního SW -, opatření proti těmto útokům je poměrně složité (nastavování routerů, firewallů apod.).

Kybernetický terorismus (kyberterorismus) je pojem, který zastřešuje kombinaci výše zmíněných útoků, které jsou nasměrovány proti osobám či majetku za účelem vyvolání strachu, vydírání nebo vymáhání ústupků. Dle americké vlády [29] je kyberterorismus vymezen jako prokalkulovaný, politicky motivovaný útok proti informačním a počítačovým systémům, počítačovým programům a datům, vedený subnárodními skupinami nebo tajnými agenty, jehož výsledkem je násilí proti nezúčastněným a nebojujícím osobám. V literatuře je uváděno mnoho definic kyberterorismu, od velmi širokého pojetí až po úzké vymezení pojmu. Na tento jev je pohlíženo ze dvou úhlů. Mnoho autorů [7] zastává užší pojetí, které kyberterorismus nepovažuje za hrozbu, a tvrdí, že se nikdy neobjevil a nemůže nikoho poškodit. Druhé, širší pojetí předpokládá, že kyberterorismus je skutečnou bezpečnostní hrozbou vlád a organizací na celém světě. Zdá se, že kyberterorismus se stává realitou - čím dál více jsme závislí na IS a ICT a jejich ohrožení - v podobě narůstajících kybernetických útoků - má za následek nedozírné škody a ztráty.

ICT představují pro vyspělé státy obrovskou konkurenční výhodu, zároveň však představují jejich nejzranitelnější místo. Útoky jsou často zaměřené proti vládním a jiným institucím a pro podporu politických, sociálních a ekonomických cílů. V ohrožení jsou banky, letiště, armádní řídící systémy, nemocnice a jiné instituce, které jsou závislé na počítačových sítích a databázích. ICT jsou zde využívány jako nástroj útoku pro manipulaci a zneužití cizích informačních systémů, ke krádeži nebo změně dat, příp. k přetížení a zahlcení IS. [15] ICT jsou však zároveň také cílem útoku, který je zaměřen na zničení IS a systémů, které jsou na něm závislé. Útoky na IS jsou pro teroristy z hlediska nákladů a potřebného vybavení velmi efektivní. S minimálními náklady mohou napáchat nevyčíslitelné škody, způsobit kolaps finančních, dopravních, mocenských či jiných struktur a v nejhorším případě i ztráty životů. Klasickým nástrojem využívaným ke kyberteroristickým útokům jsou všechny zmíněné hrozby jako viry, DoS a DDoS útoky, spyware či backdoors aj., které mohou poškodit, zničit nebo měnit data, případně vyřadit systémy z provozu. Naznačené aktivity jsou pro společnost vždy velkým nebezpečím. Některé státy, bez ohledu na motivaci pachatelů, pokládají jakýkoliv útok na IS za kyberterorismus.

V souvislosti s kyberterorismem je třeba zmínit další jev, kterým je kybernetická válka (cyber war) či také informační válka (information war). Vzhledem k tomu, že ICT jsou ve vyspělých státech a ekonomikách integrovány do všech oblastí našeho života, není výjimkou ani armáda. Země na celém světě vyvíjejí a zavádějí kybernetické strategie s cílem zasáhnout velitelské a řídící struktury nepřítele, jeho logistiku, dopravu, systémy včasné výstrahy a další rozhodující vojenské funkce. Informační struktury jsou natolik důležité, že útok proti nim je považován za ekvivalent strategického úderu. Klíčovým cílem je dosáhnout informační převahy v prostoru kybernetického bojiště. Z literatury je známo několik úrovní kybernetické války (doplněk, omezená, neomezená). Nakonec se ukazuje, že v informační válce je nejzranitelnější ten, kdo je nejlépe připraven ji vést.

Internetové obtěžování a podvody

Následující typy útoků v prostředí internetu dostávají zcela nový rozměr. Internet, resp. jeho služby (e-mail, diskusní fóra, blogy, instant messaging a webové stránky), umožňují anonymní vyjadřování a šíření různých názorů. Uživatelé internetu mohou páchat různé nezákonné aktivity pod falešnou identitou, díky níž padají veškeré zábrany, které by měli v reálném světě. Do této kategorie trestných činů bychom mohli zahrnout činnosti, které u nás zatím nejsou moc známy. Např. cyberbullying (kybernetická šikana), která spočívá v zasílání škodlivých či krutých textů, popř. obrázků prostřednictvím internetu. Podmnožinu těchto činů tvoří cyberstalking (obtěžování po internetu), u kterého jde o projev násilí – psychického teroru. Jsou rozeznávány dvě formy cyberstalkingu: rozesílání výhružných e-mailů vyjadřující nenávist a obscénnosti a rozesílání e-mailů v podobě virů a spamu.

Zásadní problém spočívá v určení odpovědnosti za „závadný obsah“. V naší republice je odpovědnost poskytovatele služeb (providera) za obsah informací poskytovaných na internetu upravena v zákoně č. 480/2004 Sb., o některých službách informační společnosti a o změně některých zákonů (zákon o některých službách informační společnosti). Dle tohoto zákona není provider odpovědný za obsah cizích webových stránek, kterým umožňuje umístění na svém serveru, a nemá tedy povinnost jejich obsah aktivně monitorovat. Pokud se však dozví o protiprávní povaze obsahu stránek (extremistické názory, dětská pornografie atd.), má povinnost dotčené stránky odstranit, respektive znepřístupnit. Provideři mají dále povinnost uchovávat údaje o připojení svých uživatelů, a to po dobu půl roku.

Šíření pornografie v prostředí internetu je po warezu a hackingu další nejčastěji páchanou ilegální aktivitou. Provozovatelé pornografických serverů, kteří vyžadují registraci a poplatek pro přístup k pornografickým materiálům, tak vydělávají velké peníze. Existují pochopitelně i servery zpřístupňující pornografické materiály zdarma, ty ale své peníze vydělávají prostřednictvím zmiňovaného spyware apod. Vedle webových stránek jsou zdrojem, resp. distribučním kanálem sítě P2P. Tyto sítě jsou využívány také k obchodu s fotografiemi či videonahrávkami, k peněžním transakcím a k informacím týkající se dětské sexuální turistiky. Část distribuce dětské pornografie má komerční charakter a je spojena s mezinárodním organizovaným zločinem.

Extremismus je chápán především jako projev nesnášenlivosti doprovázený agresivním jednáním vůči zjevně odlišným jedincům či skupinám. Hnutí a skupiny, které můžeme označit jako extremistické, podle DASTYCHA [5] prosazují medializaci svých myšlenek velmi těžce, a tak využívají internetu jakožto média „pro všechny“. Neexistuje zde regulace ani cenzura obsahu, každý si zde může říkat a šířit, co chce. Internet je využíván i ke komunikaci mezi jednotlivými národními organizacemi těchto skupin a také se jeho prostřednictvím distribuují CD s extremistickými hudebními nahrávkami. Na českém webu můžeme najít zejména weby popisující antisemitské názory a činnosti neonacistických skupin. Postižitelnost takovýchto skupin na internetu je podle KUCHAŘÍKA velkým problémem. „Celá oblast extremismu těží z toho, že v některých zemích není prezentace těchto názorů trestná a je brána jako svoboda projevu“. [24] Většina stránek je totiž registrována v USA, kde není extremismus považován za trestný čin. Policie je proto nucena spolupracovat se zahraničím.

Elektronická pošta je zneužívána k zasílání různých falešných varování (hoaxes) či prapodivných historek (urban legends), které mají za úkol vyvolat ve čtenáři paniku či zasáhnout jeho emoce. Většinou se jedná o neškodná poselství. Mezi nejčastější patří varování o nových, avšak neexistujících virech (virus hoaxes) a srdceryvné příběhy o záchraně lidského života. Dá se říci, že tyto zprávy škodí pouze nepřímo, zahlcují však e-mailové schránky, okrádají uživatele o čas a hlavně ho přivádějí do světa lží. Jediné, co může uživatel před rozhodnutím, zda e-mail přepošle, či smaže, udělat, je ověřit si zprávu na speciálních serverech, shromažďujících veškeré hoaxy a městské legendy, které obíhají internetem (např. www.hoax.com, www.hoaxbuster.ciac.org, www.hoax.cz, www.snopes.com). Hoax se šíří vlastně pouze pomocí uživatelů, kteří ho v rámci solidarity rozesílají dalším a dalším uživatelům. „Zlí jazykové tvrdí, že hoax je vlastně vir, který napadá tu část, která se nachází mezi židlí a klávesnicí“. Přeposíláním e-mailů dochází ke zveřejňování velkého množství adres, které mohou být zneužity spammery.

Spam [30], čili nevyžádaná pošta často s komerčním propagačním obsahem, se stává každodenní přítěží uživatele elektronické pošty. Zřejmě první spam napsal zaměstnanec Digital Equipment Corporation v roce 1978 na adresy tehdejší sítě ARPANET. Dalším spamem byla zpráva (s předmětem make.money.fast!!) rozeslána do diskusních skupin sítě USENET. Cílové e-mailové adresy, které zneužívají specializované direct marketingové firmy, jsou získávány většinou automatickým prohledáváním různých diskusních fór, konferencí nebo webových stránek. Mezi další zdroje adres patří registrace různorodých služeb, které jsou poskytovány „zdarma“ či posbírané adresy z hoaxů. Takto vytvořené databáze e-mailových adres jsou vysoce ceněným obchodním artiklem. Spammeři většinou zneužívají pro rozesílání e-mailů cizí SMTP servery, aby se tak vyhnuli umístění na tzv. black list spammerů a následně nebyli blokováni. Poměr doručeného spamu a korektních e-mailů rapidně stoupá. V roce 2003 bylo zjištěno, že 30 % všech odeslaných e-mailů tvořila nevyžádaná reklama, v roce 2004 již šlo o 60 %. Podle studie společnosti Commtouch [31] pochází 99 % celosvětového objemu spamu pouze z pěti zemí (USA – 62 %, Čína, Jižní Korea, Rusko a Brazílie). V Evropské unii drží prvenství Rakousko. [12] Stoprocentně účinné opatření proti spamům v současnosti v podstatě neexistuje. Nabízí se však několik přístupů, které mohou problémy v dané oblasti alespoň zmírnit. Uživatel sám může filtrovat poštu, blokovat spamovské zdroje (některé freemailové služby umožňují blokaci všech podezřelých e-mailů i podle domény), instalovat antispamové programy (Anti-Spam Enterprise Solution, GFI MailEssentials, JunkSweep pro Outlook atd.) či skrýt svou adresu.

Kromě již zmíněného phishingu a pharmingu jsou na internetu provozovány různé podvodné aktivity, které nevyžadují příliš sofistikované technologie. Většinou jde o finanční podvody, kdy se důvěřivé oběti nechají nalákat na slíbené enormní zisky (obchodování s cennými papíry, různými komoditami atd.). Jde o podvody typu letadla či pyramidy. Podle FBI se 46 % internetových podvodů odehrává na aukčních stránkách (např. eBay). Uživatelé si v domnění seriózní koupě objednají zboží, zaplatí, leč z důvodu falešné identity se produktu už nedočkají. Na vzestupu jsou dle studie McAfee [11] investiční a akciové podvody. Ty spočívají v nákupu akcií relativně neznámých společností, o kterých jsou následně rozšířeny zfalšované obchodní informace. To má za následek nadhodnocení a navýšení ceny akcií, které jsou následně se ziskem prodány. Sítě investičních internetových podvodníků mají základny po celém světě a burzy vydávají černé listiny provozovatelů těchto podvodů. K dalším podvodům ve finanční oblasti dochází prostřednictvím falešně získaných identit využívaných k získání kreditních karet, které se staly standardem při placení po internetu. Na rozdíl od používání karet při klasickém nakupování zde stačí zadat číslo kreditní karty a datum expirace, žádné další ověření není nutné. Základním bezpečnostním prvkem při placení po internetu je zabezpečená komunikace mezi počítačem zákazníka a počítačem - serverem internetového obchodníka.

Na závěr je vhodné uvést shrnutí bezpečnostních a organizačních opatření, kterých by se uživatelé ICT měli držet, aby nepřišli ani o data a informace, ani o finanční částky. Jde o jakousi obecnou prevenci proti nebezpečím internetu, která spočívá v následujících radách (dle anglické kampaně Get Safe Online [32]):

- instalace a aktualizace antivirového, antispywarového apod. SW,

- instalace osobního firewallu,

- zálohování,

- instalace oprav (záplat) OS a aplikací,

- používání prostého textu místo HTML e-mailů,

- mazání spustitelných příloh,

- používání důmyslných hesel,

- šifrování elektronické komunikace (používání elektronického podpisu, PGP [33] atd.),

- ignorace spamu a odkazů typu „Unscribe“ - ohlášení urážlivých, obtěžujících nebo podvodných e-mailů ISP a společnosti, jejíž jméno bylo zneužito.

Rady pro online transakce:

- neprozrazovat hesla, PIN apod.,

- nevyplňovat e-mailové formuláře,

- neklikat na odkazy v e-mailech,

- hledat na stavovém řádku prohlížeče symbol zámku,

- pravidelně kontrolovat bankovní účty a hlásit cokoliv podezřelého.

V dubnu letošního roku Ministerstvo informatiky ČR oznámilo spuštění nového portálu Bezpečně online (), který je inspirován výše uvedeným anglickým projektem (spíše jde tedy o kopii a překlad portálu). Web je zaměřen na počítačovou bezpečnost ve třech oblastech: Chraňte svůj počítač (viry, zálohy, antivirové programy atd.), Chraňte sebe (e-bankovnictví, e-nakupování, nebezpečný obsah atd.) a Chraňte svoji firmu (osobní údaje, šifrování, IBP atd.).

Srovnání českého a zahraničního prostředí

Česká republika se musí vypořádávat se stejnými problémy EIK jako ostatní země světa. Můžeme říci, že patříme k zemím s průměrným stavem kybernetických trestných činů. Rozdílné jsou možnosti represivních a preventivních složek, které se odvíjejí od vyspělosti ICT, zkušeností a možné spolupráce. Ve vyspělých zemích vznikají speciální týmy pro boj s kyberzločinem, většinou na centrální úrovni, popř. na vyšší úrovni jednotlivých územích celků. V naší republice se o potírání EIK stará Oddělení informační kriminality, které má ještě hodně před sebou. Česko má, na rozdíl od sledovaných zemí, pro oblast ICT zřízen vrcholový orgán státní správy – Ministerstvo informatiky. Obecně můžeme říci, že v naší legislativě neexistuje konkrétní zákon vztahující se k EIK, jednotlivé problémy jsou roztroušeny v různých právních předpisech, a to ne vždy zcela ideálně. V některých případech se s trestnými činy páchanými elektronicky vůbec nepočítá či nejsou dostatečně definovány jejich skutkové podstaty.

Mezi konkrétní trestné činy, které jsou nejvíce zastoupeny v naší republice, patří (řazeno podle četnosti a závažnosti) [1]:

- zakázaná pornografie,

- extremistické projevy,

- zneužití platebních a obchodních systémů v internetu,

- porušování autorského práva,

- pomluvy a diskreditace osob,

- zneužívání dat, včetně útoků na data,

- podvodné e-maily, spamy, hoaxy.

Podle zjištěných informací [3] dochází v ČR k oslabení počtu útoků po internetu a k poklesu zájmu pachatelů o medializaci. Nebezpečnost útoků zároveň stoupá a přibývá pachatelů, zneužívajících svých znalostí za úplatu. V oblasti softwarového pirátství z poslední globální studie [34], kterou vypracovala analytická společnost IDC [35] pro BSA, vyplývá:

- 41 % pirátského software (rok 2003 - 40 %) – svět 35 % ,

- ztráta 132 miliónů amerických dolarů – svět 33 miliard amerických dolarů,

- za posledních deset let se míra nelegálního SW snížila o 20 %,

- země s nejvyšší mírou softwarového pirátství (okolo 90 %): Vietnam, Čína, Ukrajina, Indonésie a Rusko,

- země s nejnižší mírou softwarového pirátství (okolo 20 %): Singapur, USA, Nový Zéland, Dánsko, Lucembursko, Finsko a Švédsko,

- míra softwarového pirátství v EU zobrazena v příloze č. 6.

Tímto výsledkem tak ČR neobhájila svůj loňský úspěch, kdy se jako jediná východoevropská země prosadila mezi dvacet nejlépe hodnocených zemí světa. Její místo zaujalo Portugalsko poté, co snížilo svou míru softwarového pirátství o jeden procentní bod na 40 %. Podle studie by snížení míry softwarového pirátství o 10 % do roku 2009 způsobilo:

- růst tuzemského IT sektoru z 47 na 58 %,

- vznik 2 900 nových placených pracovních míst v oblasti IT,

- přírůstek k domácímu HDP ve výši 951,9 milionu dolarů,

- dalších 96,2 milionu dolarů ve formě daňových odvodů.

Nejvíce případů softwarového pirátství je evidováno v Praze, severních Čechách a na jižní Moravě. Z hlediska výše způsobených škod se na první pozici umístily východní Čechy (téměř 11 milionů korun). Konkrétní počet případů a způsobené škody v jednotlivých regionech jsou znázorněny na následujícím obrázku č. 2.

Obr. č. 2 - Statistika počtu případů použití ilegálního softwaru za období 2004-2005,

zdroj: http://i.iinfo.cz/urs/bsa-114191486726367.png

USA jsou asi nejprogresivnější zemí v oblasti používání ICT a tedy i patřičných zákonů a institucí. Situace je zde komplikována koexistencí federálních a státních zákonů, přičemž „počítačové právo“ je upravováno jak v trestněprávní, tak veřejnoprávní i soukromoprávní oblasti. U.S. Copyright Law upravuje ochranu duševního vlastnictví – rozdílem oproti našemu systému úpravy autorských děl je registrační princip, kdy podmínkou pro požívání ochrany je nutnost jeho přihlášení (U.S. Copyright Office). Ochrana SW jako literárního díla je ustanovena v Computer Software Copyright Act. Základní rámec americké právní úpravy EIK tvoří dva americké zákony Digital Millenium Copyright Act (DCMA), který upřesňuje podmínky AP především ve vztahu k internetu, a Communication Decency Act (CDA), který představuje část federální telekomunikačního zákona upravující omezení pro obsah elektronické komunikace. Přijetí těchto zákonů předcházela dvě odlišná soudní rozhodnutí, která se týkala pomluvy prostřednictvím diskusního fóra. Americké orgány přijímají výklad teritoriality práva v souvislosti s internetem – podle některých soudních rozhodnutí je subjektem práva (i trestního stíhání) kdokoliv, kdo publikuje na internetu obsah, k němuž mohou mít přístup občané USA. K odhalování EIK slouží mnoho center a agentur jako FBI, National Infrastructure Protection Center, National White Collar Crime Center, Internet Fraud Complaint Center, Computer Crime and Intellectual Property Section of DoJ [36] (provozuje webové stránky www.cybercrime.gov, kde lze nalézt veškeré aktuální informace týkající se kybernetického zločinu – aktuality, legislativa, proběhlé kauzy, tiskové zprávy atd.), Computer Hacking and Intellectual Property Unit of DoJ atd. Na úrovni každého amerického státu je vytvořeno několik speciálních center či jednotek policie typu Computer Crimes Unit, Hi-Tech Crime Unit/Squad, Computer Crimes Task Force apod. Vláda USA vydala 60stránkový dokument National Strategy to Secure Cyberspace [37], který shrnuje strategické cíle zahrnující opatření proti kybernetickým útokům, snížení národní zranitelnosti a minimalizace škod způsobených kybernetickým zločinem. Zásadní priority tvoří rozvoj národního bezpečnostního systému v kyberprostoru (program snížení kybernetických hrozeb, školící program, bezpečnost kyberprostoru na všech úrovních atd.)

Kanada je jednou ze zemí s nejvíce počítačově gramotným obyvatelstvem na světě. 25 % kanadských domácností má přístup k internetu. Kanada má zřízeno speciální oddělení věnující se boji proti kyberzločinu - Canadian´s Police´s Information Technology Security Branch. Kanadská policie absolvuje speciální internetové školení. Nejvyšším dokumentem týkajícím se informační bezpečnosti je Government Security Policy, doplněný řadou prováděcích předpisů nazývaných Operational Standards. Velký důraz je kladen na zvyšování úrovně znalostí o informační bezpečnosti (program Information Security: Raising Awareness).

Německo bylo prvním státem, který zvláštní normou upravil otázku odpovědnosti poskytovatelů volného prostoru – Teledienstegesetz (TDG) – přijetí tohoto zákona předcházela kauza společnosti CompuServe Inc. Německo patří k tradičním zemím, které kladou vysoký důraz na bezpečnost, jíž se věnuje už řadu let. Dokladem je dlouhodobě zdokonalovaný projekt IT-Grundschutzhandbuch (Příručka základní ochrany IT), závazný pro organizace veřejné správy a široce přijímaný jako metodické vodítko v komerčních organizacích. Německo má pro boj s EIK různé organizace – jedna se specializuje na organizovaný zločin jako takový, druhá na zločin spojený s ICT. ZaRD [38] byla založena v roce 1990 jako specializovaná agentura pro monitorování internetových aktivit, nikoli pro vyšetřování konkrétních případů. Převážná část případů se týká dětské pornografie. [11]

Ve Spojeném království stačí k ochraně autorského díla pouhé vytvoření díla a jeho označení značkou copyrightu. Copyright Act z roku 1988 stanovuje ochranu počítačového programu, dokonce zde probíhaly úvahy o ochraně SW jako fotografického nebo filmového díla. Ochrana copyrightem byla počítačovému programu přiznána v roce 1985 dodatkem Copyright (Computer Software Amendment) Act. Kybernetické trestné činy byly upraveny v Data Protection Act z roku 1984 a Computer Misuse Act z roku 1990, dodatečně byl vydán zákon Regulation of Investigatory Powers (RIP) z roku 2000. Velká Británie je z evropských zemí pravděpodobně nejdále v implementaci informační bezpečnosti – má vypracován systém technických i organizačních opatření v podobě High-level Information Assurance GESG Policy.

Jak již bylo mnohokrát zmíněno, internet je globálním médiem bez hranic. Kybernetický zločin ovlivňuje jednotlivce, korporace, ekonomiky i národní bezpečnost všech zemí díky rozšířenosti internetu. Ten předpokládá mezinárodní spolupráci, harmonizaci právních předpisů a vývoj bezpečnostních nástrojů. Spolupráce již mj. probíhá např. mezi výrobci bezpečnostního SW, kteří sdílejí informace o virových nákazách a spywaru z důvodu jednotného boje proti tomuto malwaru. Nutnost úzké spolupráce uznávají i zástupci soukromého a veřejného sektoru - ta je charakterizována otevřeností a intenzivní oboustrannou komunikací.

Závěr

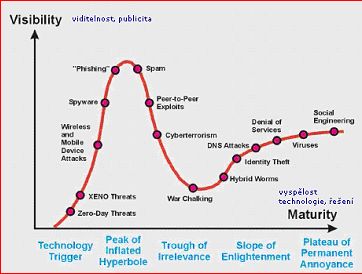

Zajímavý pohled na EIK provedla analytická firma Gartner, která jednotlivé hrozby znázornila podle jejich životního cyklu, neboť každý jev EIK prochází určitým vývojem. Znázornění míry výskytu dané hrozby, jakési její popularity na časové ose nejlépe vystihuje tzv. HypeCycle diagram. Na následujícím obrázku č. 3 můžeme sledovat stav z konce roku 2004. Svislá osa diagramu (visibility) vyjadřuje míru výskytu hrozby a horizontální osa (maturity) vyspělost hrozby – to znamená, že nejnovější hrozby se nacházejí v levé části horizontální osy, ustálené hrozby v části pravé. Životní cyklus hrozby rozeznává pět vývojových oblastí – některé jevy nemusí projít všemi etapami. Může se stát, že se některé hrozby díky vhodným opatřením či překonání technologie vytratí. [14]

obr. č. 3 – Kybernetické hrozby z konce roku 2004, převzato z [20]

V první oblasti tzv. technologických spouštěčů se - jak již název napovídá - vyskytují hrozby, které se objevují s novými technologiemi. Obecně můžeme říci, že jde o novinky na trhu nebo ve sledované oblasti [39]. Druhou oblastí je tzv. vrchol zvýšeného zájmu, vrchol očekávání. Sem patří hrozby, o kterých se nejvíce hovoří a je jim věnována maximální pozornost a ochrana. Třetí oblastí je tzv. dno irelevantnosti, rozčarování. Do této oblasti řadíme hrozby, o kterých se přestává mluvit, mají svůj vrchol pozornosti za sebou. Čtvrtou oblast tzv. svah znovuzrození, renesance tvoří hrozby, které se postupně stávají realitou, jejich výskyt je na denním pořádku. Poslední, pátou oblastí je tzv. rovina neustálých zlobičů, kdy se hrozby reálně projevují v běžné praxi. Jsou masově rozšířeny a způsobují díky své vyspělosti závažné problémy.

Můžme pouze odhadovat, jakým směrem se bude EIK ubírat, nicméně určité - nepříliš optimistické prognózy - jsou známy. Ve stručnosti můžeme říci: finančně motivovaní hackeři (black hats) budou využívat stále sofistikovanější metody útoku, a to nejen na softwarové systémy od firmy Microsoft. Podle pracovníků společnosti X-Force [8] postihne nová vlna zájmu hackerů i jednoúčelové servery, modemy a síťové prvky. Podle prognózy dojde ke změně ve způsobu doručování malware, intenzitu napadání podpoří tvůrci virů sériovými variantami útoků. Dále se očekává, že budou sdíleny a vytvářeny nejlepší techniky (tzv. best practices) pro napadání systémů. Pozornost bude věnována automaticky generovaným seznamům, zákaznickým a uživatelským záznamům a požadavkům na informace spolu s odesílanými dávkami dat. Sociální inženýrství a jeho praktiky budou využívány pro získávání dat na objednávku (zákaznické webové služby, pořizování statistik, individuální parametry vyhledávačů a online formuláře). Nemůžeme opomenout ani napadání mobilních systémů. Škodlivé kódy budou napadat prostředí bezdrátových sítí (Bluetooth, Wi-Fi, GSM, GPRS atd.). Dokonce se mají objevit synchronizované útoky, které napadnou mobilní zařízení i osobní počítač současně. Dojde-li k naplnění této vize, pak operátoři zaznamenají více než tisíc nakažených zpráv za hodinu. Dále se očekává rozmach tunelování dat a tvorba neviditelných sítí útočníků. Bude docházet k napadání systémů přes zařízení s přímým přístupem k paměti (USB, PCMCIA, diskové řadiče, zvukové karty apod.). Poslední problematickou oblast vidí pracovníci X-Force v útocích na DNS servery (pharming). Firmy by proto měly investovat nemalé částky do IB, neboť tyto hrozby mohou zasáhnout kromě jiného klíčové informační systémy a sítě. Ty jsou využívány nejen ke komunikaci a obchodu, ale i k provozu důležitých odvětví, jako je zdravotnictví, energetika atd. Zranitelnost těchto systémů se zvyšuje jejich připojením k internetu a dopady útoků na takové systémy pak mohou mít za následek narušení národního hospodářství, v případě kyberterorismu i ztráty na životech, popř. mezinárodní důsledky.

ICT způsobily v našem pracovním i osobním životě velké změny. Vedle usnadnění a zkvalitnění různorodých činností dochází zároveň ke zneužívání technologií, zejména internetu. Ten přináší problémy v rovině technologické, etické i legislativní a čím dál častěji se stává nástrojem informační kriminality v kybernetickém prostoru. Nejzávažnější problémy tvoří ztráty důvěrných informací, které mohou být následně využívány pro další ilegální činnosti, masové porušování AP v prostředí internetu, kde vládne naprostá anarchie, a v neposlední řadě i oblast internetových podvodů a obtěžování. Důsledkem jmenovaných jevů může být jak ohrožení obchodních aktivit a ztráta soukromí, tak ztracení důvěry uživatelů v ICT. Proto je nezbytné, aby jednotliví uživatelé a společnosti věděli, jakým způsobem může EIK ohrozit jejich informace a data a jakým následkům se v případě nedostatečné připravenosti či ignorance takových jevů vystavují.

Opatření proti EIK by měla být především preventivního charakteru. Mělo by být rozšiřováno obecné povědomí o možných hrozbách a následcích EIK. Pro řešení problému EIK je nezbytný komplexní přístup – od zajištění bezpečného internetového obchodování, soukromí jednotlivce, zvyšování povědomí o IB až po zahrnutí výuky do studijních plánů policistů, soudců atd. Ale aby se změnilo smýšlení uživatelů o beztrestném kopírování či jiných deliktech, je zapotřebí spolupráce institucí soukromého, veřejného i mezinárodního charakteru. Další výzvou je aktualizace právních předpisů, které by měly držet krok s dynamickým vývojem ICT a postihovat tak charakter trestných činů v kyberprostoru.

Vyhlídky na vymýcení EIK z našeho života jsou poměrně nerealistické, alespoň ne v dohledné době. V každé společnosti, i té informační, se vždy najdou jedinci, kteří budou obcházet daná etická i legislativně zakotvená pravidla a zneužívat důvěry občanů. Při pomyšlení, že dojde k integraci všech technologií a „virtualizaci“ digitálního prostředí do podoby elektronického domova či kanceláře, můžeme jen čekat, jaké přínosy či nové hrozby tato vize přinese.

- Mooreův zákon (1965, Gordon Moore – Intel) stanoví, že každých 18 měsíců dojde k zdvojnásobení výkonu mikroprocesoru za stejnou cenu nebo ekvivalentně pokles ceny na polovinu při nezměněném výkonu. K podobnému efektu dochází u kapacity komunikačních spojů, která se rovněž zvyšuje exponenciálně s poločasem zhruba 8 měsíců. Intel dodává, že zákon vydrží nejvýše do roku 2021 (zdroj: www.zive.cz).

- Podle manuálu OSN „United Nations Manual on Prevention and Control of Computer-Related Crime“ sem řadíme podvod, padělání, sabotáž počítačů, neoprávněný přístup k počítačovým programům a jejich neoprávněné kopírování.

- Massachusetts Institute of Technology.

- Nadace pro svobodný software založená roku 1985, jejím cílem bylo vytvořit systém podobný Unixu, tzv. GNU - nadace se stará o právní a organizační stránky projektu GNU a o rozšiřování povědomí o svobodném software.

- Bulletin Board System.

- Kevin Mitnick se stal nejstíhanějším hackerem všech dob, proslul také obratným využíváním sociálního inženýrství.

- Peer-to-peer – architektura sítě, ve které spolu komunikují přímo jednotliví uživatelé. P2P sítě slouží ke sdílení a anonymní výměně souborů po internetu.

- Zakladatelé Michael Karpor a John Barlow.

- Business Software Aliance.